Introducción

El siguiente trabajo busca analizar la publicación de prefijos y el estado de los mismos, por parte de los miembros de LACNIC conocidos como IPv6 Only.

Se trata de organizaciones que han recibido prefijos IPv6, con o sin sistema autónomo (ASN), y no cuentan con prefijo IPv4 asignado por LACNIC. Los resultados de este análisis nos ayudarán a mejorar nuestra comprensión de los usos y necesidades de nuestros asociados en la región.

Fuentes de información utilizadas en este análisis

La fuente de información utilizada en este análisis fue el whois de LACNIC, con datos obtenidos a lo largo del mes de enero de 2023. Esta información incluye únicamente a aquellos miembros que posean IPv6 y no poseen IPv4 por parte de LACNIC. Pueden o no tener asignado un sistema autónomo.

Procesamiento de los datos

Python3 sobre un notebook Jupyter. Nos apoyamos en los API públicos de LACNIC y de RIPE NCC

WHOIS de LACNIC

RIPE NCC API

APNIC Penetración IPv6 por ASN

Delegated Extended de LACNIC:

Resultados

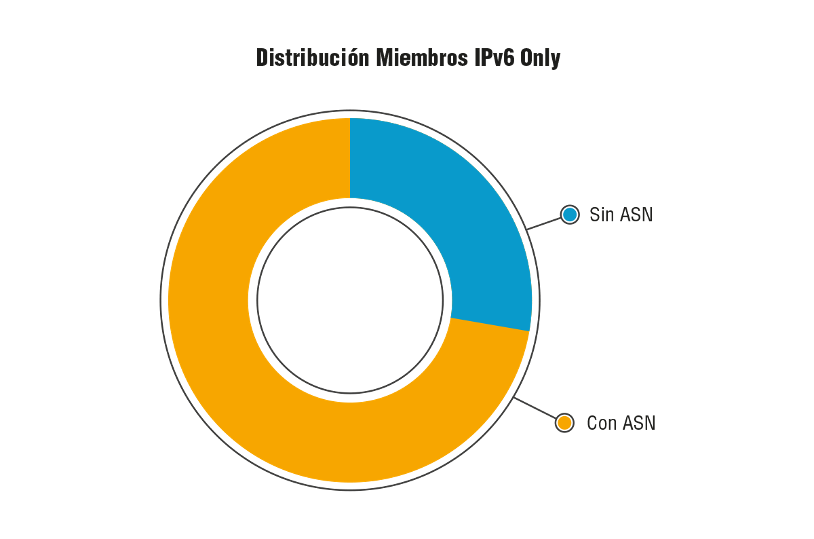

Obtuvimos 483 miembros de LACNIC que se consideran IPv6 Only, a los que dividimos en:

IPv6 Only con ASN: 343 miembros

IPv6 Only sin ASN: 140 miembros

Resultados sobre los 483 miembros IPv6 Only (con y sin ASN):

De los 483 miembros analizados obtuvimos la siguiente información:

-261 Anuncian el prefijo en su totalidad o parcialmente

-208 Anuncian el prefijo recibido por LACNIC en su totalidad

-53 Anuncian el prefijo recibido por LACNIC parcialmente

-222 No anuncian el prefijo

Resultados sobre los 343 miembros IPv6 Only con ASN:

De los 483 miembros IPv6 Only 343 tienen ASN (71%)

De los 343 con ASN:

163 anuncian el prefijo (47,52%)

120 Anuncian el prefijo IPv6 completo (73,61 %)

43 Anuncian el prefijo IPv6 parcialmente (26,38 %

180 No anuncian el prefijo Pv6 (52,48%)

Resultados sobre los 140 miembros IPv6 Only Sin ASN

De los 483 miembros IPv6 Only 140 no tienen ASN (29%)

De los 140 sin ASN obtuvimos

98 Anuncian el prefijo (70%)

82 Anuncian el prefijo completo (83,67%)

16 Anuncian el prefijo parcialmente (16,32%)

42 No anuncian el prefijo (30%)

¿Qué podemos extraer de los gráficos anteriores?

Lo primero que me llama poderosamente la atención es que los miembros IPv6 Only sin ASN poseen 23 puntos porcentuales más anuncios que aquellos miembros de LACNIC que si poseen su ASN. Es decir, estos miembros han pedido a otra organización que anuncie su prefijo.

En ambos casos la cantidad de prefijos no anunciados es muy alta; puede ser interesante averiguar si existe algún motivo detrás de esta situación.

Es particularmente llamativo que el porcentaje de anuncio parcial es casi idéntico (11% miembros con ASN y 12% miembros sin ASN)

Intentando identificar si los ASNs poseen tráfico IPv6

Conociendo que existen 343 ASNs con prefijos IPv6 asignados y pensando que además son IPv6 Only, se puede presumir que deben tener un tráfico IPv6 “medio alto”. Por ello, evaluamos cada AS para conocer su tráfico IPv6 para el 23 de Enero 2023.

¿Cómo averiguamos si un ASN posee tráfico IPv6?

Como es conocido por varios de ustedes, APNIC lleva muchos años midiendo el tráfico IPv6 de cada ASN. Se puede conocer más de estos estudios aquí: https://stats.labs.apnic.net/ipv6

En base a lo anterior, con los ASNs conocidos de los miembros IPv6 Only de LACNIC quisimos averiguar si efectivamente poseen tráfico IPv6 (es decir, más allá de realizar el anuncio de su prefijo).

Lastimosamente no se pudo conseguir información de 274 ASs (79,88 %) de los 343 evaluados, Sin embargo, es importante destacar que esto no necesariamente significa que no hayan desplegado IPv6, sino que el tráfico generado es muy bajo y no aparecen en las mediciones de APNIC. 32 ASN fueron reportados con 0% de tráfico IPv6 y 1 ASN con 88% de tráfico IPv6.

¿Nuestros miembros IPv6 Only son en realidad tan IPv6 Only?

Finalmente, quisimos averiguar si efectivamente nuestros miembros (IPv6 Only con ASN) son tan IPv6 Only como nosotros los llamamos.

Para este caso en particular nos apoyamos en el API de RIPE NCC para obtener la información presentada a continuación.

De los 343 miembros con ASNs obtuvimos:

-540 prefijos totales anunciados (entre v4 y v6)

Anuncios v4: 220

Anuncios v6: 320

La máscara media en los anuncios v4 es: 23,56

La longitud de prefijo media en los anuncios IPv6 es: 38,09

-66 miembros se “volvieron” DualStack, es decir el ASN anuncia IPv4 e IPv6

-90 miembros anuncian solo IPv6

-27 miembros anuncian solo IPv4

-160 no anuncian prefijo alguno

Y los prefijos IPv4 que anuncian los miembros IPv6 Only de LACNIC, ¿a cuál RIR pertenecen?

LACNIC ARIN RIPE NCC AFRINIC APNIC

28 166 17 9 0

Diagrama Sankey – Mirada a los miembros IPv6 Only

Conclusiones

Los resultados sugieren que, aunque existe una cantidad significativa de miembros de LACNIC que se consideran IPv6 Only, pudimos notar que más del 50% de ellos no han comenzado con el anuncio de su prefijo v6. A su vez pudimos apreciar que muchos de los que han desplegado IPv6 continúan utilizando IPv4. Esto significa que, aunque la adopción de IPv6 en la región ha crecido en los últimos años, aún hay un largo camino por recorrer para alcanzar un despliegue generalizado de IPv6. En cualquier caso, es importante continuar monitoreando la adopción del nuevo protocolo.

Finalmente ser un miembro IPv6 Only de LACNIC igualmente permite a las organizaciones participar en el ecosistema de Internet.