Un video panegírico con humor imperdible

Blog en espanol destinado a diferentes temas tecnicos principalmente en IT y Networking. Se desea cubrir Linux, DNS, DNSSEC, RPKI, BGP, Cisco, Programacion (Bash, Python, etc), Protocolos de Enrutamiento, Seguridad en Redes, VoIP.

miércoles, 3 de diciembre de 2025

lunes, 15 de septiembre de 2025

Manos a la obra - Nuevo espacio de Documentación IPv6: Un Enfoque Práctico (3FFF::/20)

Introducción

El 23 Julio de 2024 la IANA asignó el bloque de direcciones 3FFF::/20 como un nuevo espacio de direccionamiento para documentación de IPv6, agregando así un nuevo bloque de direcciones al ya existente (2001:db8::/32). Esta solicitud fue realizada en el draft https://datatracker.ietf.org/doc/draft-ietf-v6ops-rfc3849-update/05/ que reza de la siguiente manera (traducido al español):

“El documento describe la reserva de un prefijo de dirección IPv6 adicional para su uso en la documentación. Esta actualización del RFC 3849 amplía el bloque de direcciones 2001:db8::/32 existente con la reserva de un prefijo adicional más grande. La adición de un /20 permite que los ejemplos documentados reflejen fielmente una gama más amplia de escenarios de implementación realistas y actuales y se alinean más estrechamente con los modelos de asignación contemporáneos para redes grandes”.

A raíz de esta ampliación, desarrollaremos en este artículo un plan de direccionamiento IPv6 a modo de ejemplo, con el bloque de direcciones 3FFF::/20.

Importancia de un Plan de Direccionamiento IP

¿Qué es un plan de direccionamiento IP (v4|v6)?

Un plan de direccionamiento IP se define como el modo, las acciones o el modelo sistemático para llevar a cabo las asignaciones de direcciones IP en una red [1].

¿Por qué debo hacer un plan de direccionamiento IP?

- Ayuda a mantener el orden en la documentación de la red.

- Políticas de asignación más fáciles de implementar.

- Ayuda en el crecimiento ordenado de la red (asignaciones futuras/escalamiento)

- Eficiencia en el performance de la red (tablas de rutas más pequeñas).

- Facilita el Troubleshooting.

- Gestión más sencilla de la red.

¿Cómo debe ser el plan de direccionamiento IP? ¿Qué debo buscar en él?

- Debe ser escalable (imaginemos cómo crecerá la red de aquí a 2, 5, 10 y 15 años).

- Debe ser flexible. Por ejemplo, el día de mañana pueden haber nuevos servicios o expandir la cobertura hacia otras ciudades.

- Debe ser simple y entendible, es decir, que evite complicar las cosas.

- Debe armarse con las mejores prácticas.

- Debe separar Infraestructura de clientes (importante).

Recomendaciones para empezar a hacer el plan de Direccionamiento IPv6.

1) El principal consejo y uno de los más básicos es manipular los bloques por nibbles, en pocas palabras, por cada carácter de la dirección IPv6.

¿Cómo quedaría visualmente el nuevo prefijo 3FFF::/20?

Como se observa en la siguiente imagen, debido a que el prefijo es un /20, los 5 primeros nibbles son fijos y todos los caracteres en “X” son los modificables:

2) Mapear los nibble para una función

Una práctica habitual es mapear un nibble o un grupo de nibbles a “algo”, siendo ese “algo” una función, un país, un servicio, tipo de clientes, entre otros.

Con el siguiente gráfico se detalla lo antes mencionado:

Para ISP:

Para Usuario Final (EU):

Importante: recordemos que los últimos 64 bits (C5, C6, C7 y C8) usualmente son asignados por el proceso de autoconfiguración y/o manualmente por el administrador.

Nota: Estos ejemplos son recomendaciones y muestran una de las tantas formas para realizar un plan de direccionamiento IPv6 dentro de una red.

Ejemplo práctico de un Plan de Direccionamiento IPv6:

Aquí te dejamos un par de ejemplos de un plan de direccionamiento utilizando el nuevo prefijo 3FFF::/20.

Nota: Estos ejemplos son recomendaciones y muestran una de las tantas formas para realizar un plan de direccionamiento IPv6 dentro de una red.Plan de Direccionamiento IPv6 para un ISP:

Para este escenario se ha considerado un ISP que opera en 3 países y 3 ciudades en cada país. Por lo que, utilizando la nomenclatura del ejemplo anterior, se han colocado valores y reemplazado los caracteres, de acuerdo con la categoría que representan, según se observa en la siguiente tabla:

| Caracteres a ser modificados | Categoría | Valores | Descripción de lo que representan |

| PPP | País | 058 | Venezuela |

| 057 | Colombia | ||

| 051 | Perú | ||

| CCC | Ciudad | 212 | Caracas |

| 261 | Maracaibo | ||

| 241 | Valencia | ||

| 601 | Bogotá | ||

| 604 | Medellín | ||

| 605 | Cartagena | ||

| 031 | Lima | ||

| 032 | Arequipa | ||

| 033 | Cusco | ||

| SS | Servicio | 10 | Internet HFC |

| 20 | Internet GPON | ||

| 30 | Internet Satelital | ||

| T | Tipo de Cliente | 1 | Empresa |

| 2 | Entidad del gobierno | ||

| 3 | Residencial | ||

| 4 | ONG |

El Plan de Direccionamiento IPv6 de ejemplo para un ISP quedaría de la siguiente manera:

| Prefijo IPv6 | País | Prefijo asignado al país [NET_ID] | Ciudad | Subred asignada la ciudad [Subnet] | Servicio | Tipo de cliente | Subred asignada al servicio y tipo de cliente [Divison] |

| 3FFF::/20 | Venezuela | 3FFF:0058::/32 | Caracas | 3FFF:0058:0212::/48 | Internet HFC | Empresa | 3FFF:0058:0212:0101::/64 |

| Entidad del gobierno | 3FFF:0058:0212:0102::/64 | ||||||

| Residencial | 3FFF:0058:0212:0103::/64 | ||||||

| ONG | 3FFF:0058:0212:0104::/64 | ||||||

| Internet GPON | Empresa | 3FFF:0058:0212:0201::/64 | |||||

| Residencial | 3FFF:0058:0212:0203::/64 | ||||||

| Maracaibo | 3FFF:0058:0261::/48 | Internet GPON | Empresa | 3FFF:0058:0261:0201::/64 | |||

| Entidad del gobierno | 3FFF:0058:0261:0202::/64 | ||||||

| Residencial | 3FFF:0058:0261:0203::/64 | ||||||

| ONG | 3FFF:0058:0261:0204::/64 | ||||||

| Valencia | 3FFF:0058:0241::/48 | Internet GPON | Empresa | 3FFF:0058:0241:0201::/64 | |||

| Entidad del gobierno | 3FFF:0058:0241:0202::/64 | ||||||

| Internet Satelital | Residencial | 3FFF:0058:0241:0303::/64 | |||||

| ONG | 3FFF:0058:0241:0304::/64 | ||||||

| Colombia | 3FFF:0057::/32 | Bogotá | 3FFF:0057:0601::/48 | Internet HFC | Empresa | 3FFF:0057:0601:0101::/64 | |

| Entidad del gobierno | 3FFF:0057:0601:0102::/64 | ||||||

| Residencial | 3FFF:0057:0601:0103::/64 | ||||||

| ONG | 3FFF:0057:0601:0104::/64 | ||||||

| Medellín | 3FFF:0057:0604::/48 | Internet GPON | Empresa | 3FFF:0057:0604:0201::/64 | |||

| Entidad del gobierno | 3FFF:0057:0604:0202::/64 | ||||||

| Residencial | 3FFF:0057:0604:0203::/64 | ||||||

| ONG | 3FFF:0057:0604:0204::/64 | ||||||

| Cartagena | 3FFF:0057:0605::/48 | Internet GPON | Empresa | 3FFF:0057:0605:0201::/64 | |||

| Entidad del gobierno | 3FFF:0057:0605:0202::/64 | ||||||

| Internet Satelital | Residencial | 3FFF:0057:0605:0303::/64 | |||||

| ONG | 3FFF:0057:0605:0304::/64 | ||||||

| Perú | 3FFF:0051::/32 | Lima | 3FFF:0051:0031::/48 | Internet GPON | Empresa | 3FFF:0051:0031:0201::/64 | |

| Residencial | 3FFF:0051:0031:0203::/64 | ||||||

| Internet Satelital | Residencial | 3FFF:0051:0031:0303::/64 | |||||

| Arequipa | 3FFF:0051:0032::/48 | Internet HFC | Empresa | 3FFF:0051:0032:0101::/64 | |||

| Entidad del gobierno | 3FFF:0051:0032:0102::/64 | ||||||

| Residencial | 3FFF:0051:0032:0103::/64 | ||||||

| ONG | 3FFF:0051:0032:0104::/64 | ||||||

| Internet GPON | Empresa | 3FFF:0051:0032:0201::/64 | |||||

| Entidad del gobierno | 3FFF:0051:0032:0202::/64 | ||||||

| Residencial | 3FFF:0051:0032:0203::/64 | ||||||

| ONG | 3FFF:0051:0032:0204::/64 | ||||||

| Cusco | 3FFF:0051:0033::/48 | Internet GPON | Empresa | 3FFF:0051:0033:0201::/64 | |||

| Residencial | 3FFF:0051:0033:0203::/64 | ||||||

| Internet Satelital | ONG | 3FFF:0051:0033:0304::/64 | |||||

| Bloques de Reserva | 3FFF:0004::/32 – 3FFF:0FFF::/32 | Bloques IPv6 de reserva | /32 | – | – | – |

- Plan de Direccionamiento IPv6 para un Usuario Final (EU):

En el escenario de Usuario Final (EU) se va a plantear el ejemplo utilizando el caso de una Universidad (con 3 sedes). Se han colocado valores y reemplazado los caracteres, de acuerdo con la categoría que representan, según se observa en la siguiente tabla:

| Caracteres a ser modificados | Categoría | Valores | Descripción de lo que representan |

| UUU | Sede/Ubicación | 001 | Campus Principal |

| 002 | Campus Secundario 1 | ||

| 003 | Campus Secundario 2 | ||

| EEE | Edificio | 111 | Edificio 1 |

| 222 | Edificio 2 | ||

| 333 | Edificio 3 | ||

| SS | Servicio | 10 | Internet HFC |

| 20 | Internet GPON | ||

| F | Facultad | 1 | Derecho/ legal |

| 2 | Medicina | ||

| 3 | Administración | ||

| 4 | Ingeniería |

El Plan de Direccionamiento IPv6 de ejemplo para un Usuario Final (EU) quedaría de la siguiente manera:

| Prefijo IPv6 | Sede/ Ubicación | Prefijo asignado a la Sede [NET_ID] | Edificio | Subred asignada al edificio [Subnet] | Servicio | Facultad | Subred asignada al servicio y a la facultad [Divison] |

| 3FFF::/20 | Campus principal | 3FFF:0001::/32 | Edificio 1 | 3FFF:0001:0111::/48 | Internet HFC | Derecho/ legal | 3FFF:0001:0111:0101::/64 |

| Medicina | 3FFF:0001:0111:0102::/64 | ||||||

| Administración | 3FFF:0001:0111:0103::/64 | ||||||

| Ingeniería | 3FFF:0001:0111:0104::/64 | ||||||

| Internet GPON | Derecho/ legal | 3FFF:0001:0111:0201::/64 | |||||

| Administración | 3FFF:0001:0111:0203::/64 | ||||||

| Edificio 2 | 3FFF:0001:0222::/48 | Internet GPON | Derecho/ legal | 3FFF:0001:0222:0201::/64 | |||

| Medicina | 3FFF:0001:0222:0202::/64 | ||||||

| Administración | 3FFF:0001:0222:0203::/64 | ||||||

| Ingeniería | 3FFF:0001:0222:0204::/64 | ||||||

| Edificio 3 | 3FFF:0001:0333::/48 | Internet GPON | Derecho/ legal | 3FFF:0001:0333:0201::/64 | |||

| Medicina | 3FFF:0001:0333:0202::/64 | ||||||

| Campus secundario 1 | 3FFF:0002::/32 | Edificio 1 | 3FFF:0002:0111::/48 | Internet HFC | Derecho/ legal | 3FFF:0002:0111:0101::/64 | |

| Medicina | 3FFF:0002:0111:0102::/64 | ||||||

| Administración | 3FFF:0002:0111:0103::/64 | ||||||

| Ingeniería | 3FFF:0002:0111:0104::/64 | ||||||

| Edificio 2 | 3FFF:0002:0222::/48 | Internet GPON | Derecho/ legal | 3FFF:0002:0222:0201::/64 | |||

| Medicina | 3FFF:0002:0222:0202::/64 | ||||||

| Campus secundario 2 | 3FFF:0003::/32 | Edificio 1 | 3FFF:0003:0111::/48 | Internet GPON | Derecho/ legal | 3FFF:0003:0111:0201::/64 | |

| Administración | 3FFF:0003:0111:0203::/64 | ||||||

| Edificio 2 | 3FFF:0003:0222::/48 | Internet GPON | Derecho/ legal | 3FFF:0003:0222:0201::/64 | |||

| Administración | 3FFF:0003:0222:0203::/64 | ||||||

| Bloques de Reserva | 3FFF:0004::/32 – 3FFF:0FFF::/32 | Bloques IPv6 de reserva | /32 | – | – | – |

Conclusiones

Se debe buscar que el plan de direccionamiento IPv6 sea escalable, fácil de entender y que ayude en la administración de la red. Si bien no existe una única manera de elaborar un plan de direccionamiento IPv6, se recomienda considerar importante la separación por caracteres nibbles y asignar una función/tarea a cada caracter nibble. Esto permitirá mantener un orden durante las asignaciones durante la operación de la red.

Referencias

[1] https://blog.acostasite.com/2018/06/concepto-que-es-un-plan-de.html?m=1

https://datatracker.ietf.org/doc/rfc9637

[2] LACNIC Podcast Ampliación del espacio documentación IPv6

Las opiniones expresadas por los autores de este blog son propias y no necesariamente reflejan las opiniones de LACNIC.

sábado, 5 de julio de 2025

martes, 10 de junio de 2025

7 desafíos que enfrentó IPv6 y cómo fueron resueltos

¿Alguna vez pensaste que IPv6 no lograría despegar realmente? Si tu respuesta es “sí”, este blog es para ti.

En los últimos 20 años IPv6 pasó por muchos obstáculos que hicieron dudar a más de uno sobre su futuro. Desde el principio tuvo que enfrentar desafíos técnicos importantes: no era compatible con IPv4, muchos equipos antiguos no lo soportaban y, como suele pasar, hubo bastante resistencia al cambio por parte de operadores y empresas. A esto se sumaron varios mitos —como que era demasiado complejo o poco seguro— que también jugaron en su contra.

Pero el tiempo y la tecnología hicieron lo suyo. Gracias a herramientas de transición, mejoras en el enrutamiento y el desarrollo de hardware más preparado, IPv6 no solo demostró que puede escalar (¡estamos hablando de 340 undecillones de direcciones disponibles!), sino que también es más eficiente y seguro que el viejo IPv4.

Hoy, IPv6 ya no es una promesa: es una realidad. Está detrás del 5G, del futuro 6G, del Internet de las Cosas a gran escala y de la nube hiperconectada. Y además, soluciona problemas que arrastramos hace años, como la falta de direcciones y la fragmentación de las redes.

En este artículo vamos a desarmar algunos de los mitos más comunes —como que IPv6 baja el rendimiento o que no se lleva bien con sistemas antiguos— y vamos a mostrarte con datos y ejemplos reales por qué migrar a IPv6 no solo es posible: es necesario si querés que tu red esté preparada para lo que viene.

1. Mejora en la conmutación de paquetes a nivel de hardware

En los últimos 15 años los circuitos integrados de aplicación específica (ASICs) para redes han pasado de un soporte marginal a una implementación nativa y optimizada de IPv6. Antes de 2010, el procesamiento de IPv6 dependía de CPUs generales, generando alta latencia y bajo rendimiento. Entre 2010-2015, fabricantes como Cisco y Broadcom integraron tablas de forwarding IPv6 en hardware (TCAM), soporte para NDP/ICMPv6 y lookup eficiente en chips como el Cisco Nexus 7000 o Broadcom StrataXGS. Para 2015-2020, los ASICs alcanzaron madurez con tablas de routing escalables, offloading de extensiones IPv6 (headers, tunneling) e integración con SDN/NFV, ejemplificado por el Broadcom Tomahawk y Cisco Silicon One.

Desde 2020, IPv6 es prioritario en diseños de ASICs, con capacidades avanzadas como: Segment Routing IPv6 (SRv6) acelerado, seguridad nativa (IPsec en hardware), y optimización para IoT/5G. Chips como el Broadcom Jericho2 (2020), Marvell Octeon 10 (2022) e Intel Tofino 3 (2023) soportan millones de rutas IPv6 y procesamiento programable (P4), consolidando IPv6 como estándar en redes modernas. Esta evolución refleja la transición de IPv6 de un complemento software a un componente crítico en el hardware de red.

Período Soporte IPv6 en ASICs Limitaciones

Pre-2010 Mínimo o por software Alto costo de CPU, baja eficiencia

2010-2015 Primeras implementaciones en TCAM/ASICs Tablas IPv6 limitadas

2015-2020 Madurez en switches/routers empresariales

2020-Actualidad IPv6 nativo, optimizado para cloud/5G/SRv6

Comparativa Resumida sobre evolución de las ASICs

2. El dilema del huevo y la gallina en IPv6

El dilema del huevo y la gallina en el contexto de IPv6 se refiere a la paradoja de cómo impulsar la adopción de esta nueva versión del Protocolo de Internet. Es como si nadie quisiera comprar un nuevo tipo de teléfono porque no hay apps para él, pero los desarrolladores no crean apps porque casi nadie tiene ese teléfono.

Por un lado, los proveedores de contenido (como plataformas de streaming y sitios web) necesitan que haya suficientes usuarios que utilicen IPv6 para justificar la inversión en infraestructura y optimización para este protocolo. Por otro lado, los usuarios finales requieren acceso a contenido disponible a través de IPv6 para motivarse a hacer la transición desde IPv4. Sin una base sólida de ambos lados, se crea un ciclo vicioso donde la falta de usuarios limita el contenido disponible y la escasez de contenido desincentiva a los usuarios a adoptar IPv6.

La realidad en 2025 es muy distinta: una larga lista de las principales CDNs (redes de distribución de contenidos) y sitios web a nivel mundial ya soportan IPv6 desde hace varios años. Como resultado, los clientes que aún no implementan IPv6 suelen experimentar un rendimiento de conectividad ligeramente inferior en comparación con aquellos que sí lo utilizan.

Un hecho no menor que ha impulsado considerablemente la adopción de IPv6 entre los proveedores es el impacto del mundo de los videojuegos y la comunidad gamer. Resulta ampliamente conocido el fuerte respaldo que las principales consolas han brindado a IPv6, como es el caso de Xbox (desde 2013) y PlayStation (desde 2020).

CDN/Sitio Web Año de Adopción IPv6

Cloudflare 2011 Primer CDN en soportar IPv6 globalmente

Google (Búsqueda, YouTube) 2012 Habilitación progresiva

Facebook/Instagram 2013 Adopción completa en 2014

Wikipedia 2013 Uno de los primeros sitios en adoptar

Akamai 2014 Soporte gradual por región

Netflix 2015 Prioriza IPv6 para reducir latencia

Amazon CloudFront 2016 Soporte completo en edge locations

Apple (App Store) 2016 Requisito obligatorio para apps iOS

Microsoft Azure CDN 2017

Fastly 2018 Soporte nativo en toda su red

Tabla de adopción IPv6 en contenido .Fuente: Deepseek (Mayo 2025)

3. Enrutamiento con Prefix Delegation

Una situación muy interesante, que ocurrió hace 10-15 años, era la dificultad que muchos proveedores de servicios de Internet (ISPs) enfrentaban al implementar DHCPv6-PD (Prefix Delegation). Era común que surgieran problemas de enrutamiento: por ejemplo, un host o una red remota (CPE) podía recibir correctamente un prefijo IPv6, pero las rutas necesarias para alcanzar ese prefijo no estaban configuradas en el ISP. Era como si el cartero supiera tu dirección, pero no tuviera un mapa para encontrar cómo llegar a tu casa.

Hoy os ISPs han actualizado sus infraestructuras para manejar automáticamente el enrutamiento de los prefijos delegados, mientras que los routers modernos (tanto domésticos como empresariales) incluyen soporte robusto para DHCPv6-PD. Ahora, cuando un cliente recibe su bloque IPv6, el ISP inmediatamente propaga las rutas necesarias, y el router local configura automáticamente las subredes internas. Esto ha hecho que la delegación de prefijos IPv6 sea tan confiable como el DHCP tradicional de IPv4, eliminando uno de los dolores de cabeza iniciales de la transición.

Aspecto Hace 10 Años Actualidad (2024)

Asignación de prefijo DHCPv6-PD sin rutas en el core DHCPv6-PD + auto-anuncio BGP/IGP

Comportamiento del CPE Recibía el prefijo o no configuraba rutas Configura automáticamente LAN + rutas

Conectividad Solo tráfico saliente (entrante perdido) Full bidireccional (entrante/saliente)

Soluciones temporales NAT66, túneles manuales, redistribute connected en el CPE Enrutamiento nativo sin hacks

Comparativa: 2014 vs. 2024

4. Formación y aprendizaje colectivo

Hace dos décadas, adoptar IPv6 era un desafío técnico y educativo. La documentación resultaba escasa, dispersa y a menudo demasiado técnica, dejando a muchos administradores de redes aprendiendo mediante ensayo y error. Los primeros cursos disponibles se limitaban principalmente a especificaciones teóricas del protocolo, con poca orientación práctica sobre implementación real en redes operativas. Esta falta de recursos formativos de calidad ralentizó inicialmente la adopción de IPv6, especialmente en entornos empresariales y operadores pequeños.

Hoy en día, diferentes organizaciones, incluyendo LACNIC, han liderado un esfuerzo educativo masivo para reducir las barreras de entrada a IPv6. Ejemplos de esto son el Campus de LACNIC, con cursos que van desde nivel básico hasta avanzado, publicaciones en blogs, videos, podcasts, y otros recursos didácticos.

Además, iniciativas como LACNOG (y otros NOGs regionales) y los ya clásicos talleres prácticos de IPv6 de LACNIC han contribuido a crear espacios de formación y discusión técnica sobre la implementación de IPv6 en redes reales.

A seu vezmuchas empresas privadas han incluido IPv6 como tema obligatorio en sus programas de formación y certificación, tanto en cursos como en exámenes.

La comunidad técnica tampoco se ha quedado atrás: cientos de personas, desde estudiantes hasta ingenieros de redes senior, comparten regularmente recursos en diferentes redes sociales, generando artículos, videos, blogs y notas técnicas que ayudan a cerrar las brechas de conocimiento y a fortalecer el aprendizaje colectivo sobre IPv6.

5. Compatibilidad con aplicaciones

Veinte años atrás, el soporte IPv6 en aplicaciones era una suerte de lotería. Si existía IPv4 e IPv6 en la red era aún más complicado. Por ejemplo, en una red IPv6 Only si la app usaba direcciones IPv4 literales lógicamente iba a fallar. Muchos desarrolladores asumían que en todas las redes había IPv4 de facto. También en los sistemas operativos existían bibliotecas obsoletas que no soportaban el nuevo protocolo. Esto creaba una situación absurda: incluso cuando un usuario o empresa tenía una red IPv6 perfectamente configurada, sus herramientas cotidianas -como lector de correo electrónico- simplemente dejaban de funcionar.

Hoy la situación ha dado un vuelco radical. Grandes plataformas como la App Store de Apple (desde 2016) y Google Play exigen que las aplicaciones nuevas sean IPv6-compatibles (a pesar de esta última no lo coloca de manera explícita) como requisito obligatorio. Adicionalmente mecanismos como Happy Eyeballs apoyan la transición a IPv6 a nivel de software de manera transparente. Las principales bibliotecas de programación (como las de Python, Java y Node.js) incluyen soporte nativo para IPv6 desde hace años, eliminando excusas para los desarrolladores. Empresas como Microsoft, Google y Cloudflare han liderado este cambio, demostrando que el rendimiento en IPv6 puede ser incluso mejor que en IPv4. Lo que antes era un dolor de cabeza ahora es una ventaja competitiva: las aplicaciones que adoptan IPv6 primero disfrutan de menor latencia, mejor seguridad y acceso a la próxima generación de usuarios conectados.

6. Fragmentación y MTU (Maximum Transmission Unit)

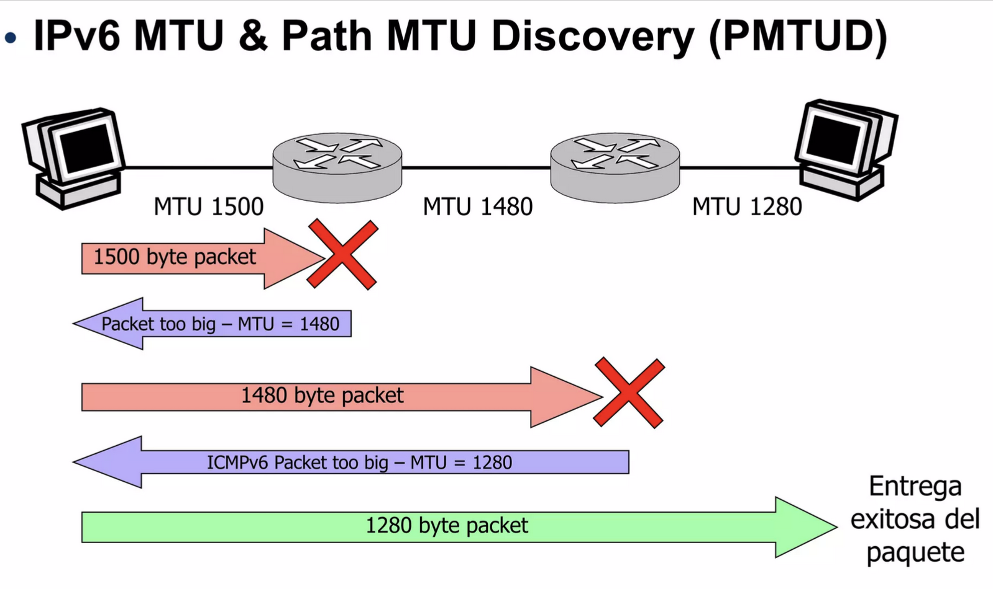

A diferencia de IPv4, IPv6 elimina la fragmentación en los routers intermedios, lo que significa que los paquetes deben respetar el MTU (Maximum Transmission Unit) de toda la ruta desde el origen hasta el destino. Esta decisión de diseño mejora la eficiencia general de la red, pero en sus primeros años (hace 10, 15 o 20 años), generó bastantes dolores de cabeza: muchos dispositivos implementaban de forma incorrecta el mecanismo de Path MTU Discovery (PMTUD), lo que provocaba pérdida de conectividad en situaciones comunes.

En particular, routers antiguos y sistemas operativos sin actualizar no sabían manejar bien los mensajes ICMPv6 “Packet Too Big”, que son esenciales para que el emisor ajuste el tamaño de los paquetes. Como resultado, la comunicación se rompía en redes donde el MTU era más bajo de lo esperado.

Actualmentelos sistemas operativos modernos y los equipos de red actuales ya manejan correctamente el PMTUD, respondiendo y ajustando dinámicamente el tamaño de los paquetes en función de los mensajes ICMPv6. Esto ha hecho que estos problemas sean mucho menos frecuentes y que la red funcione de manera más estable y eficiente bajo IPv6.

7. El envío de DNS vía RA

En los primeros años de IPv6 (hasta aproximadamente 2010), configurar servidores DNS en los clientes de red era un proceso más complejo e indirecto. Los routers enviaban mensajes Router Advertisement (RA) con el flag O (Other Configuration) activado, lo que obligaba a los clientes a hacer una solicitud adicional mediante DHCPv6 para obtener la información de los servidores DNS. Este enfoque, heredado del mundo IPv4, traía consigo varios inconvenientes: mayor latencia en la configuración, dependencia de un servicio adicional y mayor complejidad para redes simples o dispositivos con recursos limitados, como muchos equipos IoT.

Esta limitación se resolvió con la introducción de la opción RDNSS (Recursive DNS Server) dentro de los propios mensajes RA de ICMPv6, formalizada en el RFC 6106 (2010). A partir de entonces, los routers pudieron anunciar directamente los servidores DNS a los clientes, simplificando drásticamente la autoconfiguración.

Aunque al principio hubo cierta resistencia por parte de fabricantes de sistemas operativos y routers, entre 2015 y 2017 el soporte para RDNSS se volvió común: Windows 10, Linux (con systemd-networkd), iOS 9+ y la mayoría de los routers empresariales ya lo implementaban.

Hoy esta funcionalidad está prácticamente universalizada en equipos modernos y se considera una mejor práctica en redes IPv6, eliminando la necesidad de usar DHCPv6 solo para DNS y habilitando despliegues mucho más simples, tipo “plug and play”.

Conclusiones

En retrospectiva, tras más de dos décadas de evolución, IPv6 ha superado obstáculos que en su momento parecían insalvables, pasando de ser un protocolo casi teórico a convertirse en la columna vertebral de la Internet moderna.

Los desafíos técnicos que antes generaban incertidumbre hoy cuentan con soluciones estandarizadas, eficientes y ampliamente adoptadas, fruto de la colaboración entre la industria y organismos como el IETF. Mitos como su supuesta “complejidad” o “incompatibilidad” han sido superados por evidencias concretas de mejor rendimiento, mayor seguridad y capacidad de escalado real.

IPv6 es el presente. Con casi el 50% del tráfico global circulando sobre IPv6 (y cerca del 40% en América Latina y el Caribe), soporte nativo en CDNs, sistemas operativos y aplicaciones, y un papel fundamental en tecnologías como 5G, IoT y cloud hiperconectada, la transición total es solo cuestión de tiempo. Seguir postergando su adopción no solo significa perder ventajas técnicas: es avanzar hacia la obsolescencia.

La lección es clara: adoptar IPv6 es un imperativo estratégico. No implementarlo es correr el riesgo de quedar aislado en una Internet que ya ha dado el siguiente paso.

Referencias:

RFC 6106: https://datatracker.ietf.org/doc/html/rfc6106

Centro de estadísticas de LACNIC: https://stats.labs.lacnic.net/IPv6/graph-access.html

https://developer.apple.com/support/downloads/terms/app-review-guidelines/App-Review-Guidelines-20250430-English-UK.pdf

martes, 21 de enero de 2025

BGP Dynamic Capabilities / Capacidades Dinámicas en BGP

El video muestra el funcionamiento del concepto "BGP Dynamic Capabilities" donde dos peers BGP pueden comunicarse sus capacidades "on the fly" sin interrupción de la sesión. El demo fue contruido con FRR hablando BGP sobre IPv6 y utilizamos como demostración la capacidad extended-nexthop la cual no es anunciada en el mensaje Open inicial. Un video enriquecedor que demuestra una vez más la enorme flexibilidad del protocolo BGP

sábado, 28 de diciembre de 2024

El Gran Enredo de IPv6 y RPKI

Había una vez, en un mundo digital muy lejano conocido como Netland, un grupo de direcciones IP que estaban hartas de ser ignoradas. Eran las "modernas" direcciones IPv6, que, a pesar de su impresionante capacidad y flexibilidad, siempre se sentían opacadas por su predecesor, el venerable IPv4. Todo el mundo hablaba de él, y los routers lo adoraban. "¡Pero nosotros también somos geniales!", se quejaban las direcciones IPv6. "¡Es hora de mostrarles lo que valemos!"

Así que un día, decidieron organizar una fiesta épica para demostrar su relevancia, la llamaron la YottaFiesta en honor a que las megafiestas ya no son tan grandes 🙂 . Invitaron a todos los routers, switches, firewalls e incluso algunos servidores curiosos. La invitación decía: "¡Ven a la fiesta más grande del ciberespacio! Solo direcciones IPv6, pero no digas nada, ¡es una sorpresa!" Sabían que las loopback no podrían asistir porque no pueden salir de donde están, pero por si acaso, estaban oficialmente invitadas.

El problema fue que, en lugar de sencillamente enviar a los routers a la fiesta, las direcciones IPv6 se dieron cuenta de que no todos sabían cómo llegar. Como los routers estaban tan acostumbrados a trabajar con IPv4, se encontraron totalmente perdidos. "¿Cómo diablos llegamos a esa dirección con 128 bits?" se preguntaban. "¿Dónde está el next-hop para esta dirección?"

Mientras tanto, en otro rincón del mundo cibernético, RPKI intentaba asegurarse de que las rutas IP fueran seguras. Pero cada vez que trataba de verificar una dirección, se encontraba con un caos total. "¿Por qué hay tantas direcciones no válidas flotando por aquí? ¡Esto es un completo lío!" se lamentaba RPKI, mientras sacaba su llave de validación digital.

Sin embargo, NAT64, siempre buscando soluciones creativas, tenía un plan para hacer que IPv6 y IPv4 pudieran convivir. Decidieron crear una puerta secreta entre los dos mundos. Pero, en lugar de simplemente conectarlas, NAT64 y sus amigos decidieron hacer una broma. Se disfrazaron de direcciones IPv4 y comenzaron a enviar mensajes a los routers: "¡Hola! Soy una dirección IPv4, ven a mi fiesta, ¡en la famosa 192.168.1.1!"

Los routers, confiados de que era una dirección conocida, comenzaron a seguir las instrucciones al pie de la letra. Se pusieron sus mejores configuraciones, con el protocolo clásico de IPv4, y comenzaron a enrutar los paquetes hacia ese destino como si nada. Dentro de sí pensaban: "ojalá llegue un paquete IPv4 para enrutarlo de forma nativa en mi red IPv6 only con la elegancia del RFC 8950"

Pero al llegar al lugar, se encontraron con algo muy diferente. En lugar de la fiesta, lo que había era una revisión de seguridad en la puerta. RPKI, que estaba haciendo de portero, tenía instrucciones muy claras: "¡Solo pueden entrar direcciones IPv6 con ROAs válidos!"

Y justo detrás de él, el Firewall, implacable, no dejaba pasar ni a las direcciones bogon. Los pobres routers, que se pensaban que estaban a salvo con una dirección IPv4, fueron redirigidos a un portal que decía: "¡Feliz Día de los Inocentes! ¡Tú eres el verdadero inocente!"

Mientras tanto, RPKI observaba todo el caos y no podía evitar reírse: "Nunca más voy a confiar en estas direcciones traviesas. ¡Son más difíciles de rastrear que una ruta con ASNs descontrolados!" pensó mientras se ajustaba su sombrero de seguridad.

Y así, el mundo digital celebró ese Día de los Inocentes con risas, caos y un recordatorio muy importante: en el ciberespacio, las direcciones IP siempre tienen una sorpresa bajo la manga. ¡Nunca subestimes una IPv6 disfrazada de IPv4!

¡Feliz día de los inocentes!

jueves, 22 de agosto de 2024

Una mejora práctica en el Transporte DNS sobre UDP en IPv6

Por Hugo Salgado y Alejandro Acosta

Introducción y planteamiento del problema

En el presente documento queremos discutir sobre un draft (borrador de trabajo para convertirse en un estándar) existente en IETF que llamó nuestra atención, es un documento que involucra dos mundos muy interesantes: IPv6 y DNS. Este draft introduce algunas mejores prácticas para el transporte de DNS sobre IPv6.

El draft se titula “DNS over IPv6 Best Practices” y se puede encontrar aquí.

¿De qué trata el documento y qué busca solucionar?

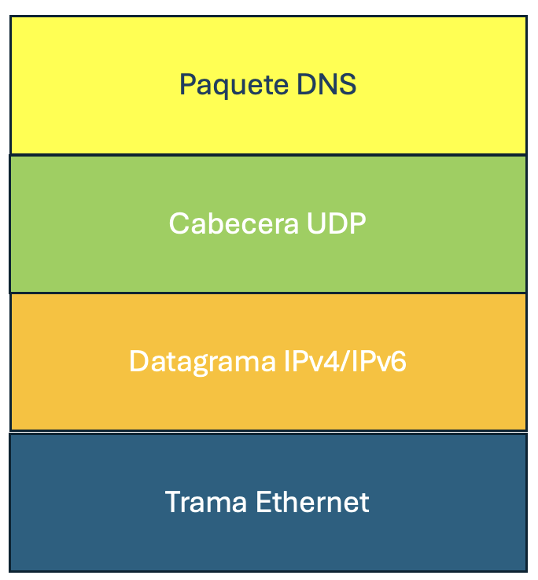

El documento describe un enfoque sobre cómo el Protocolo de Nombres de Dominio (DNS) debería transmitirse sobre IPv6 [RFC8200].

Se han identificado algunos problemas operativos al enviar paquetes de DNS a través de IPv6, el draft busca solucionar estos problemas.

Contexto técnico

El protocolo IPv6 exige un tamaño mínimo de unidad de transmisión (MTU) de 1280 octetos. Según la Sección 5 “Problemas de tamaño de paquete” del RFC8200, se establece que cada enlace en Internet debe tener un MTU de 1280 octetos o más. Si un enlace no puede transmitir un paquete de 1280 octetos en una sola pieza, se debe proporcionar el servicio de fragmentación y reensamblaje específicos del enlace en una capa inferior a IPv6.

Funcionamiento exitoso de PMTUD en un ejemplo adaptado a MTU de 1280 bytes

Imagen tomada de: https://www.slideshare.net/slideshow/naveguemos-por-internet-con-ipv6/34651833#2

Utilizando el Descubrimiento de MTU de Ruta (PMTUD) y la fragmentación en IPv6 (solo en el origen), se pueden enviar paquetes más grandes. Sin embargo, la experiencia operativa indica que enviar grandes paquetes de DNS sobre UDP en IPv6 resulta en altas tasas de pérdida. Algunos estudios -ya de muchos años, pero sirven de contexto- han encontrado que aproximadamente 10% de los routers en IPv6 descartan todos los fragmentos IPv6, y 40% de ellos bloquean los mensajes “Packet Too Big”, que hacen imposible la negociación de los clientes. (“M. de Boer, J. Bosma, ”Discovering Path MTU black holes on the Internet using RIPE Atlas”)

La mayoría de los protocolos de transporte modernos, como TCP [TCP] y QUIC [QUIC], incluyen técnicas de segmentación que permiten enviar flujos de datos más grandes sobre IPv6.

Un poco de historia

El Sistema de Nombres de Dominio (DNS) fue definido originalmente en los documentos RFC 1034 y RFC 1035. Está diseñado para funcionar sobre diferentes protocolos de transporte, incluyendo UDP y TCP, y más recientemente se ha extendido para operar sobre QUIC. Estos protocolos de transporte pueden utilizarse tanto en IPv4 como en IPv6.

Al diseñar el DNS, se estableció un límite en el tamaño de los paquetes DNS transmitidos por UDP a 512 bytes. Si un mensaje era más largo, se truncaba y se activaba el bit de Truncamiento (TC) para indicar que la respuesta estaba incompleta, permitiendo que el cliente intentara nuevamente con TCP.

Con este comportamiento original, UDP sobre IPv6 no excedía el MTU (unidad máxima de transmisión) del enlace IPv6, evitando problemas operativos por fragmentación. Sin embargo, con la introducción de las extensiones EDNS0 (RFC6891) se amplió el máximo hasta un teórico de 64KB, con lo que algunas respuestas superaban el límite de 512 bytes para UDP, lo que resultó en tamaños que podrían exceder el Path MTU, ocasionando conexiones TCP y afectó la escalabilidad de los servidores DNS.

Encapsulamiento de un paquete DNS en un frame ethernet

Hablemos de DNS sobre IPv6

DNS sobre IPv6 está diseñado para funcionar sobre UDP, así como TCP o QUIC. UDP solo proporciona puertos de origen y destino, un campo de longitud y una suma de verificación simple, y es un protocolo sin conexión. En contraste, TCP y QUIC ofrecen características adicionales como segmentación de paquetes, confiabilidad, corrección de errores y estado de conexión.

El funcionamiento de DNS sobre UDP en IPv6 es adecuado para tamaños de paquete pequeños, pero se vuelve menos confiable con tamaños más grandes, especialmente cuando se requiere fragmentación de datagramas IPv6.

Por otro lado, DNS sobre TCP o QUIC en IPv6 funciona bien con todos los tamaños de paquete. Sin embargo, el uso de un protocolo con estado como TCP o QUIC exige más recursos del servidor DNS (y otros equipos como Firewall, DPIs, IDS, etc), lo que puede afectar la escalabilidad. Esta puede ser una compensación razonable para servidores que necesitan enviar paquetes de respuesta DNS más grandes.

La sugerencia del draft en cuanto a DNS sobre UDP recomienda limitar el tamaño de los paquetes de DNS sobre UDP en IPv6 a 1280 octetos. Esto evita la necesidad de fragmentación IPv6 o el descubrimiento del MTU del camino (Path MTU Discovery), lo que asegura una mayor confiabilidad.

La mayoría de las consultas y respuestas DNS encajarán dentro de este límite de tamaño de paquete y, por lo tanto, se pueden enviar a través de UDP. Los paquetes DNS más grandes no deben enviarse por UDP; en su lugar, deben ser enviados a través de TCP o QUIC, como se menciona en la siguiente sección.

DNS sobre TCP y QUIC

Cuando se necesitan transportar paquetes DNS más grandes, se recomienda utilizar DNS sobre TCP o QUIC. Estos protocolos manejan la segmentación y ajustan de manera confiable su tamaño de segmento para diferentes valores de MTU del enlace y del camino, lo que los hace mucho más fiables que el uso de UDP con fragmentación IPv6.

La sección 4.2.2 del [RFC1035] describe el uso de TCP para transportar mensajes DNS, mientras que el [RFC9250] explica cómo implementar DNS sobre QUIC para proporcionar confidencialidad en el transporte. Además, los requisitos operativos para DNS sobre TCP están descritos en el [RFC9210].

Seguridad

El cambio de UDP a TCP/QUIC para respuestas grandes implica que el servidor DNS debe mantener un estado adicional para cada consulta recibida a través de TCP/QUIC. Esto consumirá recursos adicionales en los servidores y afectará la escalabilidad del sistema DNS. Además, esta situación puede dejar a los servidores vulnerables a ataques de Denegación de Servicio (DoS).

¿Esta es la manera correcta?

A pesar de que sí creemos que esta solución aportará muchos beneficios al ecosistema de IPv6 y DNS, se trata de un parche operativo temporal, pero que no resuelve la solución de raíz.

Creemos que la solución correcta es que la fragmentación en el origen funcione, que PMTUD no se encuentre roto en el camino, y que las cabeceras de fragmentación sean permitidas por los dispositivos de seguridad. Esto requiere de cambios en distintos actores de Internet que puede tomar bastante tiempo, pero no por eso debemos abandonar la educación y los esfuerzos por lograr hacer lo correcto.

Ampliando el Espacio de Documentación en IPv6

Introducción y un poco de historia

Primero hablemos un poco sobre los prefijos IP de documentación, el objetivo de estos prefijos es que sean exclusivamente utilizados en libros, textos, ejemplos, tutoriales, etc y que no sean enrutados en Internet. Su éxito ha traído consigo también mayores necesidades, esto me recuerda a un dicho muy sabio que reza: los problemas de hoy fueron las soluciones de ayer.

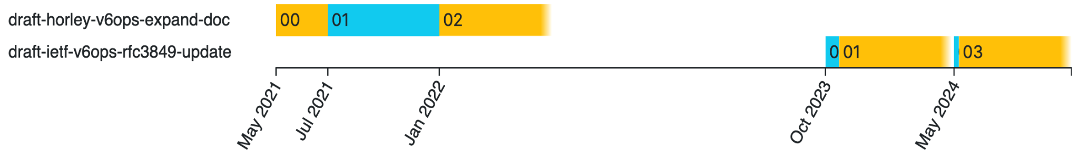

Segundo, por otro lado, algo muy interesante está ocurriendo en el marco de IETF y específicamente dentro del working group v6ops. Lo que está ocurriendo es que hace exactamente 10 años un grupo de profesionales (incluido este humilde servidor) intentamos expandir el espacio de documentación en el mundo de IPv6 [1]. Lastimosamente este intento no procedió y quedó en el tintero.

Finalmente, hoy en día existe un ID (Internet Draft) que pensamos lo va a lograr (convertirse en RFC), el mismo tiene como nombre: “Expanding the IPv6 Documentation Space”. Es un documento que apoyamos y creemos que es necesario e importante para la comunidad; claro, a su vez pensamos que era mejor retomar el draft de hace 10 años y rescatarlo, mecanismo perfectamente válido dentro del IETF.

¿Se necesitan prefijos de documentación? Las direcciones privadas ¿no sirven para lo mismo?

Son conceptos diferentes y cada uno ataca problemas distintos. Ciertamente a veces se tienden a confundir, pero la concepción de cada uno busca diferentes soluciones.

Las direcciones privadas en IPv4 y aprovechamos y hablamos de las ULA -Unique Local Address- en IPv6 sus objetivos es que sean utilizadas en redes internas, es decir, son direcciones IPs que si estarán en uso en la red y configuradas en nuestros equipos (léase desde computadoras, hasta servidores pasando por impresoras y teléfonos móviles). De hecho, muy probablemente el equipo con el que navegas este artículo tenga una dirección privada en este momento.

Por otro lado, las direcciones o prefijos IP de documentación buscan precisamente que sean utilizadas en documentos, revistas, ejemplos en la web, laboratorios y mucho más. Estos prefijos son muy importantes para garantizar la claridad y coherencia en la documentación topológica, sin afectar la operatividad de una red. Por ejemplo, en el mundo de IPv6 las probabilidades que leas un documento en la web, un video ejemplo o en alguna revista es muy posible que el direccionamiento utilizado pertenezca al prefijo 2001:db8::/32.

Por último, ninguno de los prefijos privados y/o documentación deben ser enrutados en Internet, ni deben ser aceptados por ejemplo en routers que hablen BGP hacia proveedores de Internet.

Para el resto de este artículo nos enfocaremos en las direcciones IP de documentación que precisamente es el cambio que se avecina en el mundo de IPv6.

Sobre el draft actual “Expanding the IPv6 Documentation Space”

Es un documento de la autoría de Geoff Huston y Nick Buraglio. La primera versión se introdujo en el 2021 y actualmente va por la versión 03 que expira el 30 de noviembre de este año. Sin embargo, ya se encuentra en Last Call y con amplio apoyo por la mayoría de la comunidad. Nuestro pronóstico es que se convertirá en RFC tipo Informational prontamente.

¿Cómo ha sido el progreso del documento dentro de IETF?

¿Qué busca el draft?

Este documento propone reservar un prefijo adicional de direcciones IPv6 para ser utilizado en documentación. Actualmente se tiene el bloque de direcciones 2001:db8::/32 reservado para este fin, pero se sugiere expandirlo con un prefijo más grande, específicamente un /20.

Motivos

Esta ampliación permitirá que los ejemplos documentados reflejen de manera más precisa una gama más amplia de escenarios de implementación realistas y se alineen mejor con los modelos de asignación contemporáneos para grandes redes. Sin ir muy lejos, para aquellos que hemos dado cursos de IPv6, muchas veces nos hemos visto limitados en poder crear topologías y planes de direccionamiento IPv6 que se ajuste a muchas empresas y necesidades.

Argumentos

Se argumenta que con la expansión de la implementación global de IPv6, los escenarios individuales de implementación de redes IPv6 han aumentado en tamaño y diversidad, lo que hace que el prefijo 2001:db8::/32 original sea insuficiente para describir muchas topologías actuales de implementación realistas. La asignación de un /20 solucionará todas las limitaciones anteriores e incluso brindará nuevas posibilidades que se escapan de nuestra imaginación.

Alguna información que sustente lo anterior

Según los datos publicados por los Registros Regionales de Internet en agosto de 2023, aproximadamente el 25.9% de todas las asignaciones IPv6 registradas son mayores que un /32 en tamaño. Se destaca que la mayoría de las asignaciones son /29. Se cree que reservar un /20 cubriría las necesidades de documentación en relación con la amplia gama de despliegues ajustados a la realidad. Como dato referencial, en un /20 tenemos 4096 /32s. En nuestra región podemos crear entre otros un plan de direccionamiento IPv6 para una multinacional que desee tener /32 en cada país de LATAM (y del mundo) sin ningún inconveniente.

Otros puntos importantes

Se recuerda que los prefijos de documentación no deben usarse para tráfico real, no deben anunciarse globalmente y no deben utilizarse internamente para tráfico productivo o conectividad. Es importante filtrar los prefijos de documentación en las publicaciones de prefijos de enrutamiento según corresponda.

Conclusiones

Creemos que este documento procederá en los próximos meses dentro de IETF, posteriormente contaremos con un prefijo de documentación /20 que cubrirá a la perfección casi la totalidad del laboratorio de redes pensables y con ello los beneficios para el ecosistema de Internet y la promoción del protocolo IPv6.

Referencias

https://datatracker.ietf.org/doc/draft-ietf-v6ops-rfc3849-update/

https://datatracker.ietf.org/doc/html/draft-moreiras-v6ops-rfc3849bis-01

https://datatracker.ietf.org/doc/html/rfc3849

https://datatracker.ietf.org/doc/html/rfc5737

jueves, 27 de junio de 2024

Un viaje de 10 años por las estadísticas de IPv6 en la región

En el mes de IPv6, y justo cuando se cumplen 10 años de recolección de estadísticas de IPv6 por parte de LACNIC, deseamos mostrarte un resumen de los hitos, logros, avances y estadísticas de este protocolo en nuestra región.

Contexto histórico

Hace 10 años -más exactamente en el mes de mayo del 2014- en LACNIC hicimos un pequeño trabajo que ha perdurado hasta estos días y no parece que lo detengamos en un futuro cercano: armamos el colector de estadísticas de IPv6.

¿Colector de estadísticas?

El colector no es más que un script en python3 que se conecta a las estadísticas de google [1], las procesa , limpia y luego almacena en nuestra base de datos. Con estos números desde LACNIC hacemos gran cantidad de cosas, como por ejemplo:

- Página con estadísticas por país https://stats.labs.lacnic.net/IPv6/graph-access.html (por cierto la más visitada en ese portal y utilizada por decenas de personas)

- Creación del ranking de IPv6: https://stats.labs.lacnic.net/IPv6/ipv6ranking.html

- Videos como el bar chart race: https://www.youtube.com/watch?v=l9CKQCa1z0U

- Textos de resumenes anuales como: https://blog.acostasite.com/2019/12/retrospectiva-sobre-el-crecimiento-de.html

¿Qué se mide?

Los números que verán en las gráficas siguientes, representan el porcentaje de penetración de IPv6 en el usuario final, por ejemplo si vemos que dice 30%, significa que de cada 100 personas, 30 ya cuentan con IPv6

Comencemos el paseo

2014. Primero arranquemos con aquellos países que estaban abrazando IPv6 para aquel año. Es decir, países que tenían algo de penetración IPv6 en el 2014 (> 1%), como Perú que ya contaba con un 4,6 % y Ecuador que terminaba dicho año con un poco más de 1%. Ya en esta fechas decíamos “hay que seguir los ejemplo de Ecuador y Perú”.

2015. La carrera por la adopción de IPv6 estaba en pleno apogeo. Este año algunos países comenzaron su carrera en lo que años subsiguientes se verían grandes resultados. Países como Bolivia y Brasil comenzaban sus despliegues de IPv6 y terminaban el año con 3% y 6% respectivamente, dando inicio a su emocionante trayectoria.

2016. En este año Argentina, Guatemala y Trinidad y Tobago se hicieron presentes y lograron finalizar el año con 1,93%, 1% y 11% respectivamente. Es importante mencionar que los países pioneros no detuvieron sus despliegues de IPv6. Por ejemplo Brasil terminaba el año con más de 10% y Ecuador con 18%, siendo el valor más alto para este año. Tomando en cuenta que Brasil tiene una población de 215mm, no era nada malo el 10% :-)

2017. La fiesta de IPv6 seguía creciendo; por ejemplo México alcanzó un 4,5% y Uruguay un envidiable 30%. Este año finaliza con el 10% de latinoamericanos con acceso en IPv6. La fiesta estaba aún entrando en calor.

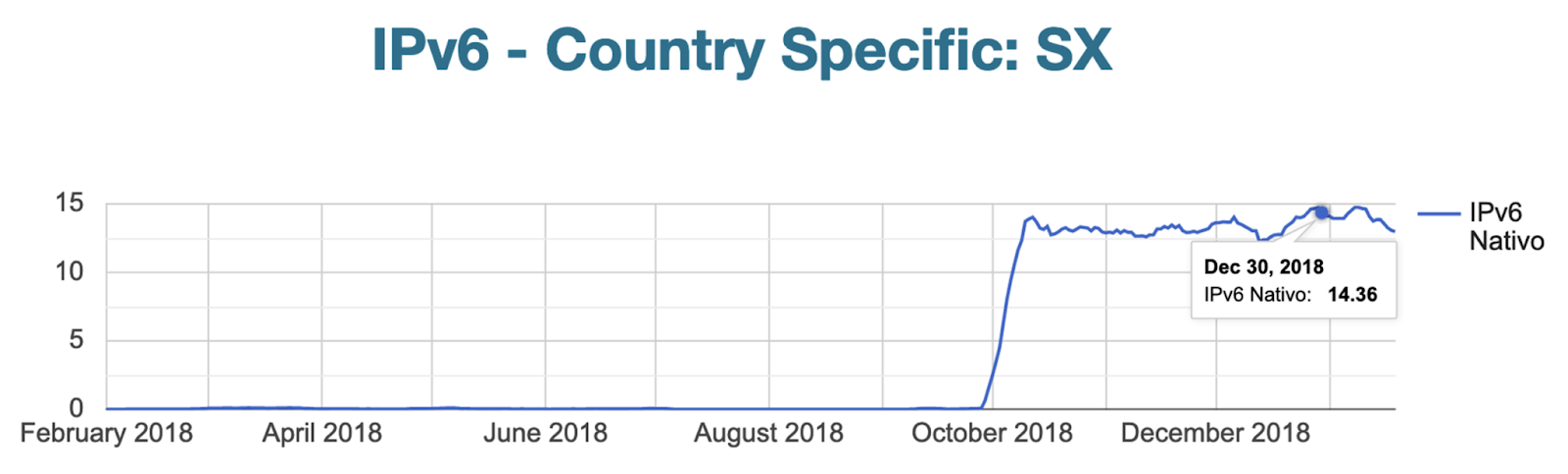

2018 El Caribe es el protagonista anotando tres países más: República Dominicana (1,2%), Sint Marteen (13%) y Belize (1%) dejaron su huella. México tuvo un gran crecimiento moviéndose de 4% a 24%.

2019. El Caribe mostraba su determinación, Guyana Francesa daba un salto asombroso, alcanzando 37% en tiempo récord. Colombia y Paraguay también brillaban con 1,4% y 1,8% respectivamente. Y el resto de la región seguía adelante, con Argentina llegando al 8%, Bolivia al 15%, Brasil al 28%, México al 31%, Perú al 18% ¡el promedio regional del 20%!

2020. La evolución no se detenía; Chile y Surinam rompían barreras, alcanzando 1,2% y 6,8% respectivamente. Nicaragua, Belize, Bolivia y Paraguay mostraban crecimientos notables, con un emocionante avance en IPv6.

2021. Centroamérica se convertía en el epicentro de la acción, El Salvador, Nicaragua y Honduras emergían con 13%, 18% y 6% respectivamente. Guyana continuaba su ascenso, superando el 16%. Y Chile destacaba con un notable crecimiento, ¡1,1% hasta un emocionante 13%!

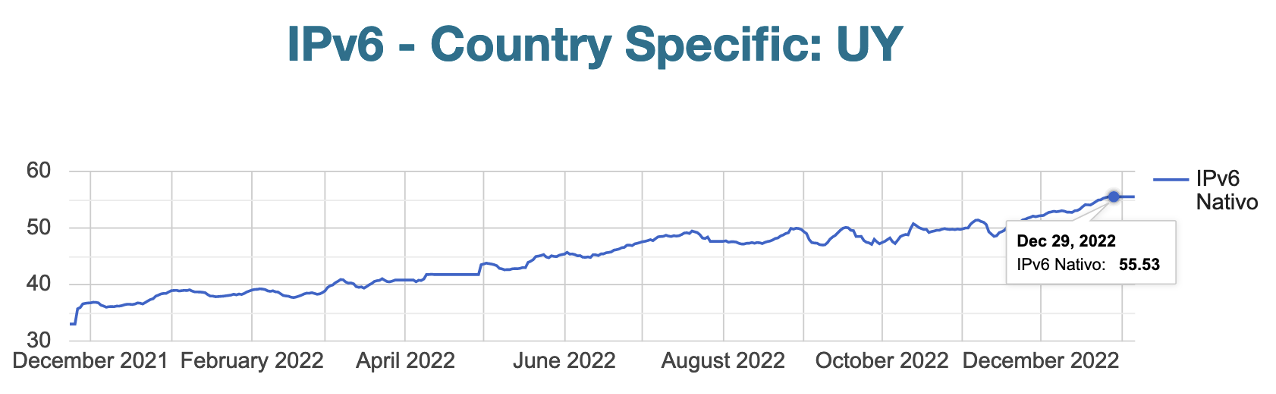

2022 Parecía que la fiebre de IPv6 era contagiosa. Costa Rica y Panamá se sumaban con 5% y 1,1%. Curazao también se unía al movimiento con 1%. Surinam destacaba por un impresionante avance: de un conservador 3% a un impresionante 21%. Uruguay rompía la barrera del 50%, marcando un hito emocionante en la región

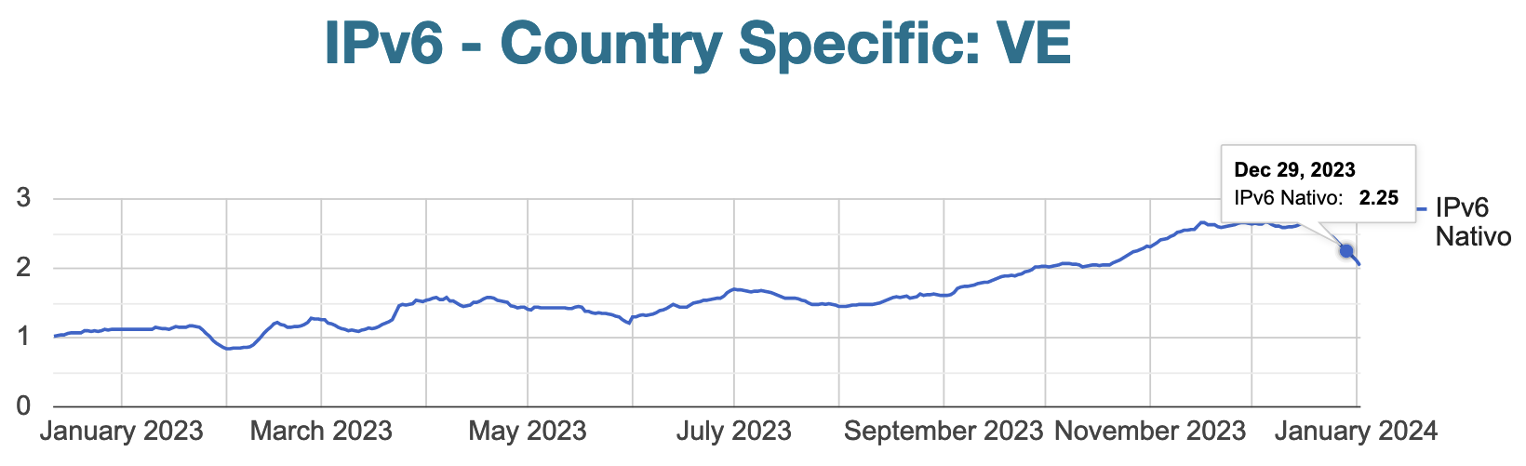

2023 El despliegue a nivel de LAC continúa, con Bonaire, Sint Eustatius y Saba marcando un valiente 1%, mientras que Haití y Venezuela[3] [4] emergen con un prometedor 3% y 2% respectivamente. Para diciembre de este año, un 34% de nuestra región cuenta con IPv6, señalando un avance notable en la adopción del nuevo protocolo.

Conclusiones

La adopción de IPv6 en América Latina y el Caribe comenzó en 2014 con Perú y Ecuador como líderes. A lo largo de los años siguientes, la región experimentó un crecimiento constante, con países como México, Brasil y Bolivia. Para 2022, el impulso continuó, con Costa Rica, Panamá, Argentina y Chile alcanzando cifras destacadas. Con un 34% de la región adoptando IPv6 para fines del 2023, se estableció un hito significativo en el camino hacia un Internet más avanzado y accesible en la región. Uruguay no puede quedar a un lado siendo el único país que supera el 50% de penetración de IPv6 en el usuario final.

Por último, recordemos que alrededor del 30% de la población no se encuentra conectada a Internet, y la manera correcta de llegar a ellos es con IPv6.

Referencias

https://www.google.com/intl/en/ipv6/statistics.html

https://stats.labs.lacnic.net/IPv6/graph-access.html

jueves, 13 de junio de 2024

BGP Multipath tradicional y AS Multipath Relax en una red IPv6

En el video se describe, explica y muestra paso a paso como es el comportamiento por defecto en una red BGP, luego con el BGP Multipath tradicional y finalmente con un AS Multipath Relax.

viernes, 7 de junio de 2024

Video: Carrera IPv6 LAC - Mayo 2014 - Jun 2024

¿Quieres saber como ha sido la evolución de IPv6 en LAC?. En este video de tan sólo un minuto tendrás tu respuesta #barchartrace #ipv6

martes, 5 de diciembre de 2023

BGP: Ejemplo IPv6 Only entre FRR y OpenBGPD

FRR:

show run

frr# sh run

Building configuration...

Current configuration:

!

frr version 8.1

frr defaults traditional

hostname frr

log syslog informational

service integrated-vtysh-config

!

interface l0

ipv6 address 2001:db8::1/128

exit

!

router bgp 65001

bgp router-id 1.1.1.1

no bgp ebgp-requires-policy

neighbor 2001:db8:12::2 remote-as 65002

!

address-family ipv6 unicast

redistribute connected

neighbor 2001:db8:12::2 activate

neighbor 2001:db8:12::2 soft-reconfiguration inbound

exit-address-family

exit

!

OpenBGPD

Archivo: /etc/bgpd.conf

# macros

ASN="65002"

fib-update yes

log updates

# global configuration

AS $ASN

router-id 2.2.2.2

network 2001:db8::2/128

network inet6 connected

neighbor 2001:db8:12::1 {

descr "epa"

remote-as 65001

announce IPv6 unicast

}

deny from any

deny to any

allow from 2001:db8:12::1

allow to 2001:db8:12::1

lunes, 4 de diciembre de 2023

Como crear una ruta IPv6 a null/blackhole en Linux

Caso:

Como crear una ruta IPv6 a null/blackhole en Linux

Comando:

ip -6 route add blackhole fd00:12:34::0/48

Espero sea útil

lunes, 6 de noviembre de 2023

Server DNS recursivo detrás de NAT64. Explicando IPv6-only Capable Resolvers Utilising NAT64

Parece loco, pero no lo es: Server DNS recursivo detrás de NAT64. Explicando IPv6-only Capable Resolvers Utilising NAT64

jueves, 27 de julio de 2023

NGINX Reverse Proxy y Granja de Servidores IPv6 Only

Introducción

En el presente trabajo presentaremos una manera muy sencilla de ofrecer acceso Web Dual Stack a una granja de servidores IPv6 Only utilizando NGINX. Con el crecimiento continuo de la red y la adopción gradual del protocolo IPv6, es esencial garantizar la conectividad y accesibilidad para aquellos clientes que utilizan tanto IPv4 como IPv6.

Explicaremos cómo configurar NGINX para admitir acceso web Dual Stack; veremos cómo configurar NGINX como un proxy inverso que escucha tanto en direcciones IPv4 como IPv6, y cómo direccionar correctamente las solicitudes entrantes a los servidores backend que solo tienen direcciones IPv6. Por cierto, lo que estudiaremos en el siguiente artículo es un importante paso para lograr el ansiado ahorro de direcciones IPv4, entre muchos otros beneficios.

¿Qué es un reverse proxy?

Cloudflare define en [1] un Servidor Proxy Inverso o Reverso como:

“Un proxy inverso es un servidor que se sitúa delante de los servidores web y reenvía las solicitudes del cliente (por ejemplo, el navegador web) a esos servidores web. Los proxies inversos suelen implementarse para ayudar a aumentar la seguridad, el rendimiento y la fiabilidad. Para entender mejor cómo funciona un proxy inverso y las ventajas que puede aportar, definamos primero qué es un servidor proxy.”

¿Qué es un servidor proxy?

Nuevamente Cloudflare define en [1] un Servidor Proxy como:

“Un proxy de reenvío, con frecuencia conocido como proxy, servidor proxy o proxy web, es un servidor que se sitúa delante de un grupo de máquinas cliente. Cuando esos ordenadores realizan solicitudes a sitios y servicios en Internet, el servidor proxy intercepta esas peticiones y luego se comunica con los servidores web en nombre de esos clientes, como un intermediario.”

¿Cuáles son los beneficios de un Reverse Proxy?

Ofrecer IPv4 o IPv6 transparente a clientes provenientes desde Internet servidos desde una granja de servidores IPv6 Only (en esto nos enfocaremos)

Escalabilidad: Al utilizar un proxy inverso, es posible agregar o eliminar servidores backend según sea necesario sin afectar a los usuarios finales. Esto facilita la escalabilidad horizontal de las aplicaciones, lo que permite manejar un mayor número de solicitudes y usuarios simultáneos.

Cacheo de contenido estático: NGINX puede almacenar en caché contenido estático como imágenes, archivos CSS y JavaScript, lo que reduce la carga en los servidores backend y acelera la entrega de contenido a los usuarios. Esto mejora el tiempo de carga de las páginas y reduce el ancho de banda necesario.

Seguridad: NGINX actúa como un punto de entrada a la aplicación, lo que proporciona una capa adicional de seguridad. Puede realizar funciones como filtrado de solicitudes, prevención de ataques DDoS, protección contra inyecciones SQL y autenticación de clientes. Además, NGINX puede habilitar el uso de SSL/TLS para cifrar la comunicación entre los clientes y el servidor backend.

Enrutamiento avanzado: Un proxy inverso permite realizar enrutamiento avanzado según diferentes criterios, como el nombre de dominio, la URL o las cabeceras HTTP. Esto es útil en casos donde se necesite dirigir el tráfico a diferentes servidores backend según las características de la solicitud.

Consolidación de servicios: NGINX puede actuar como un punto de entrada único para varios servicios backend. Esto simplifica la infraestructura al consolidar múltiples servicios en un solo servidor, lo que facilita la administración y el mantenimiento.

Mejora del rendimiento: NGINX está diseñado para ser liviano y eficiente en el uso de recursos. Su arquitectura optimizada y su capacidad para manejar grandes cantidades de conexiones simultáneas lo convierten en una opción popular para mejorar el rendimiento de las aplicaciones web.

Balanceo de carga: Un proxy reverso como NGINX puede distribuir el tráfico entrante a través de varios servidores backend. Esto ayuda a equilibrar la carga de trabajo y garantiza que ningún servidor esté sobrecargado, lo que mejora el rendimiento y la capacidad de respuesta de la aplicación.

Topología que vamos a usar

¿Qué vamos a lograr el día de hoy?

El servidor en el borde (Servidor Proxy Reverso) va a ser capaz de recibir peticiones HTTP en IPv4 e IPv6, y dependiendo del sitio Web que se desea visitar (dominio) re-enviará la consulta al servidor correcto. En el ejemplo actual ocurrirá lo siguiente:

El Cliente visita Petición enviada a:

server-a.com → 2001:db8:123::101

server-b.com → 2001:db8:123::102

server-c.com → 2001:db8:123::103

Prerrequisitos

Linux con Nginx en el Servidor Proxy Reverso

Acceso super usuario

Servidor Web en cada uno de los servidores de la granja

Conectividad a Internet IPv4 e IPv6

Conectividad interna en IPv6

Manos a la obra

1) Instalar nginx en todos los servidores

#apt update

#apt install nginx

2) Crear los sitios Web en el Proxy Reverso NGINX

Archivo /etc/nginx/sites-available/server-a.com

server {

listen 80;

listen [::]:80;

server_name server-a.com;

location / {

proxy_pass http://[2001:db8:123::101];

}

}

Archivo /etc/nginx/sites-available/server-b.com

server {

listen 80;

listen [::]:80;

server_name server-b.com;

location / {

proxy_pass http://[2001:db8:123::102];

}

}

Archivo /etc/nginx/sites-available/server-c.com

server {

listen 80;

listen [::]:80;

server_name server-c.com;

location / {

proxy_pass http://[2001:db8:123::103];

}

}

3) Crear links simbólicos para habilitar los sitios configurados:

root@ProxyReverseSRV:/etc/nginx/sites-enabled# ln -s /etc/nginx/sites-available/server-a.com /etc/nginx/sites-enabled/server-a.com

root@ProxyReverseSRV:/etc/nginx/sites-enabled# ln -s /etc/nginx/sites-available/server-b.com /etc/nginx/sites-enabled/server-b.com

root@ProxyReverseSRV:/etc/nginx/sites-enabled# ln -s /etc/nginx/sites-available/server-c.com /etc/nginx/sites-enabled/server-c.com

4) Recordemos reiniciar nginx:

$sudo systemctl restart nginx

Sobre los logs

Los registros de conexión (logs) son de suma importancia para cualquier empresa e ISP que desea realizar alguna revisión de las conexiones entrantes.

Lo que ocurre es que NGINX por defecto utilizará su propia dirección IP cuando realice las conexiones salientes, lo que trae como consecuencia que se pierde la dirección del cliente que originó la solicitud HTTP. Pero no se preocupen, NGINX tiene la solución, se llama proxy_set_header y la configuración se divide en el servidor final y en el servidor Proxy Reverso.

En el Servidor Proxy Reverso, archivo del sitio web.

# Ejemplo de nginx reverse proxy que permite conservar la dirección

# y puerto de original del cliente

location /examples {

proxy_pass http://[2001:db8:123::103];

proxy_buffering off;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-Host $host;

proxy_set_header X-Forwarded-Port $server_port;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

En el servidor final en el archivo: /etc/nginx/nginx.conf agregar en la sección http lo siguiente:

set_real_ip_from 2001:db8:123::100; #sustituir la dirección IP por la del Proxy

real_ip_header X-Forwarded-For;

real_ip_recursive on;

Ejemplo:

http {

…

set_real_ip_from 2001:db8:123::100;

real_ip_header X-Forwarded-For;

real_ip_recursive on;

…

}

Luego de estas configuraciones el servidor final confiará en la cabecera llamada X-Forwarded-For que provenga del IP 2001:db8:123::100 y en sus registros (/var/log/nginx/access.log) se podrá apreciar la dirección origen del cliente.

Conclusiones

Se puede percibir que con el diseño propuesto podemos administrar una granja de servidores web 100% IPv6 Only con acceso al mundo tanto IPv4 e IPv6 de una manera muy sencilla, escalable y eficiente. Lo anterior trae consigo diferentes beneficios tales como: administrar solo un stack TCP/IP, simplicidad, seguridad e incluso ahorro de direcciones IPv4.

Referencias

[1] https://www.cloudflare.com/es-es/learning/cdn/glossary/reverse-proxy/

Archivos de configuración de todo el proyecto en el Github de LACNIC: https://github.com/LACNIC/BlogPostHelpFiles/tree/main/2023_Ofreciendo_conectividad_Dual_Stack_a_servidores_Web_en_una_granja_de_servidores_100_IPv6_Only

ortodoncia invisible madrid

OpenVPN no abre en MAC

Escenario Tienes una MAC; el cliente OpenVPN pero el mismo no se ejecuta. Típico escenario es que al reiniciar la laptop otro usuario entra ...

-

Saludos, Lo primero que debemos de hacer para quitar el stacking entre los switches es desconectar los cables Stack que los unen.... Es buen...

-

Introduccion: En algunas ocasiones es necesario "bajar" o deshabilitar iptables en nuestro Linux, el procedimiento depende de...

-

Pasos: - Conecta el puerto USB a la consola del router - Conecta el puerto USB (o usb-c) a la computadora MAC - Enciende el router - ...