Blog en espanol destinado a diferentes temas tecnicos principalmente en IT y Networking. Se desea cubrir Linux, DNS, DNSSEC, RPKI, BGP, Cisco, Programacion (Bash, Python, etc), Protocolos de Enrutamiento, Seguridad en Redes, VoIP.

viernes, 31 de diciembre de 2010

Bind / Syslog / Logrotate

Deseo que Bind envie los logs a traves de Syslog y luego rotarlos diariamente con logrotate.

Solucion:

Para lograr que Bind envie sus logs a traves de Syslog recomiendo seguir los siguientes pasos:

1) Definir un nuevo facility en /etc/syslog.conf el cual utilizaremos como "canal" dentro de Bind. Esto es muy conveniente para tener un unico archivo con solo informacion relevante sobre DNS y Bind. Para definir el facility coloca lo siguiente dentro de /etc/syslog.conf

local7.* -/var/log/bind.log

NOTA: Recuerda que puedes definir desde local0 hasta local7 facities segun tu necesidad

2) Luego en Bind se le va a indicar que utilice el facity local7 y guarde los logs de query (en mi caso es lo unico que necesito, se puede almacenar gran cantidad de logs referentes a otros temas como: lame servers, dnssec, xfer y mucho mas). Ademas de almacenar el query deseo que se escriba la fecha y hora del query DNS. En /etc/named.conf (seccion de options) agrega:

logging {

channel query.log {

severity debug 3;

print-time yes;

syslog local7;

};

category queries { query.log; };

};

3) Debido al tamano del logs, posteriormente tuve la necesidad de rotarlo de manera diaria pero antes deseo realizar la rotacion deseaba ejecutar un script para un proceso puntual. Para ello hice la siguiente configuracion en logrotate. Para este punto editar el archivo /etc/logrotate.d/bind y anadir:

/var/log/bind.log {

daily

prerotate

/root/SCRIPTS/dnsqueries.sh

endscript

missingok

rotate 4

compress

create

}

Con este paso, el archivo /var/log/bind.log se rotara automaticamente de manera diaria pero antes se ejecutara el script /root/SCRIPTS/dnsqueries.sh.

Mas informacion:

http://zytrax.com/books/dns/ch7/logging.html (DNS Bind Logging)

http://doc.novsu.ac.ru/oreilly/tcpip/puis/ch10_05.htm (The Unix system log)

Suerte, espero haya sido util,

miércoles, 29 de diciembre de 2010

Error "unable to parse media.cfg" en Mandriva

Cada vez que se quiere utilizar urpmi en Mandriva se obtiene los errores:

unable to parse media.cfg

unable to add medium

Ejemplos del problema:

[root@localhost src]# urpmi.addmedia --distrib --mirrorlist 'http://api.mandriva.com/mirrors/basic.2009.1.i586.list'

unable to parse media.cfg

unable to add medium

Solucion:

La solucion es utilizar los mirror manuales al momento de ejecutar urpmi, el mejor sitio para buscar la lista de mirror es: http://easyurpmi.zarb.org. En esta pagina web debes indicarle tu distribucion exacta haciendo click sobre el texto: "Switch to manual mirror selection".

Para conocer la version exacta de la distribucion de Mandriva que estas utilizando revisa el contenido del archivo /etc/redhat-release (cat /etc/redhat-release).

En mi caso que estoy utilizando Mandriva 2009.1 i586 solucioné el problema anterior utilizando el comando:

[root@localhost src]# urpmi.addmedia --distrib http://mirror.fis.unb.br/pub/linux/MandrivaLinux/official/2009.1/i586

Recomiendo utilizar adicionalmente los dos siguientes comandos en caso de algún inconveniente al ejecutar el anterior:

[root@localhost src]# rm -fv /var/cache/urpmi/mirrors.cache

[root@localhost src]# urpmi.removemedia -a

Notese que es un mirror manual

Suerte, espero haya sido útil,

sábado, 4 de diciembre de 2010

Como bajar IOS de Cisco (gratis)

jueves, 25 de noviembre de 2010

Obtener la Mac Address de un telefono Nokia (Wireless y Bluetooth)

Este sera un post muy rapido.

Situacion:

Tengo un celular Nokia E63 (de hecho tambien funciona con otros telefonos Nokia) y deseo obtener la Mac Address del equipo

Solucion:

Para visualizar la direccion MAC del Bluetooth: *#2820#

Para visualizar la direccion MAC de la tarjeta Wireless: *#62209526#

Espero haya sido util,

viernes, 19 de noviembre de 2010

Redistribuir ruta por default con BGP. Cisco

El dia de hoy estuve un cliente que me pidio que por BGP le anunciara una ruta por default. En fin, es algo muy sencillo y espero sea de tu utilidad.

Solucion:

En el router Cisco configurar:

router bgp XXXX

neighbor 10.0.1.5 remote-as NNN

neighbor 10.0.1.5 default-originate

Donde:

XXXX: es tu sistema autonomo

10.0.1.5: Direccion IP del peer con quien estas levantando la sesion BGP

NNN: El sistema autonomo de tu peer

El comando default-originate es quien hace posible la publicacion de una ruta 0.0.0.0 al peer remoto.

Mas informacion:

https://learningnetwork.cisco.com/message/83023

http://blog.ioshints.info/2007/11/bgp-default-route.html

Espero haya sido util,

miércoles, 17 de noviembre de 2010

Resultados del estudio de penetracion de IPv6 en paises Hispano Parlantes

Recientemente he estado trabajando en un estudio para conocer la penetración de IPv6 en aquellos paises que hablen español.

Resumen del estudio:

El presente estudio tuvo la finalidad conocer la penetración de IPv6 en el usuario final en el mundo de habla hispana. Se realiza una comparación de accesos IPv4 vs IPv6 de distintos sitios, análisis de Sistema Operativo y navegadores utilizados entre otras variables de interés para el estudio. Es un estudio práctico y muy eficiente, basado en otros estudios realizados por RIPE y APNIC. El estudio consiste en colocar objetos JavaScript dentro de páginas HTML los cuales tienen acceso a servidores Web en el punto IPv4 y en el mundo IPv6; en este sentido el usuario final necesitará descargar los objetos de ambos servidores; finalmente viene un análisis de los resultados

Resumen de los resultados:- Los países con mayor penetración IPv6 son Colombia y Venezuela

- Casi no existe configuración de DNS reversos sobre direcciones IPv6

- La penetración (asumiendo IPv4=100%) de IPv6 es de 3.07 %

Mas información:

Los resultados completos lo pueden ver en la página de Lacnog especificamente aquí.

miércoles, 3 de noviembre de 2010

Tunel GRE entre Cisco y Linux (Debian)

Deseo crear un tunel GRE entre en un equipos Linux y un router Cisco

Procedimiento:

a) Del lado del linux:

Lo primero que hay que hacer es levantar el modulo ip_gre del lado del Linux:

#modprobe ip_gre

Luego,necesitamos definir ante todo, el nombre de la interfaz, y la dirección que este va a tener, en mi caso, decidi que la interfaz se llamara "Core2", y usare la dirección IP 7.7.7.0/30 (OJO, esta es una dirección IP PUBLICA!!!!!!, es conveniente usar direcciones IP privadas, ejm: 10.0.0.0/8, en mi caso, esto se monto en un laboratorio).

Ejecutamos los siguientes comandos

ip tunnel add Core2 mode gre local 8.8.8.1 remote 9.9.9.2 dev eth0

ip add ad dev Core2 7.7.7.1/32

ip link set dev Core2 up

Local hace referencia a la interfaz en nuestro linux (eth0 que tiene el IP 8.8.8.1) por donde sale el trafico, si manejamos una sola interfaz, en este caso usaríamos la dirección IP de la interfaz que tenemos configurado, si manejamos dos interfaces, es conveniente usar la interfaz por donde sabemos que el trafico hacia la otra punta del tunel va a salir. (usar un traceroute)

Remote hace referencia a la dirección IP del peer, esta tendría que ser la dirección contra la que vamos a levantar el tunnel

Ahora, vemos como queda la configuracion de la interfaz

#ifconfig Core2

Core2 Link encap:UNSPEC HWaddr C8-2F-97-7E-05-08-00-00-00-00-00-00-00-00-00-00

inet addr:7.7.7.1 P-t-P:7.7.7.1 Mask:255.255.255.255

UP POINTOPOINT RUNNING NOARP MTU:1476 Metric:1

RX packets:134 errors:0 dropped:0 overruns:0 frame:0

TX packets:35 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:11896 (11.6 KiB) TX bytes:3780 (3.6 KiB)

b) Del lado del equipo cisco , es un poco más sencillo,

GRE#conf t

Enter configuration commands, one per line. End with CNTL/Z.

GRE#int tunnel 100

GRE(config-if)#tunnel source 9.9.9.2

GRE(config-if)#tunnel destination 8.8.8.1

GRE(config-if)#ip address 7.7.7.2 255.255.255.252

Listo!!!

Veamos la configuracion

GRE#sh run in tu100

Building configuration...

Current configuration : 128 bytes

!

interface Tunnel100

ip address 7.7.7.2 255.255.255.252

tunnel source 9.9.9.2

tunnel destination 8.8.8.1

end

GRE#

Y listo Sres, ya tenemos nuestro Tunel levantado

GRE#sh int tunnel 100

Tunnel100 is up, line protocol is up

Hardware is Tunnel

Internet address is 7.7.7.2/30

MTU 1514 bytes, BW 9 Kbit, DLY 500000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation TUNNEL, loopback not set

Keepalive not set

Tunnel source 9.9.9.2, destination 8.8.8.1

Tunnel protocol/transport GRE/IP

Cabe destacar que la interfaz tunnel 100, usa por defecto un tunel modo GRE, asi que no hace falta definirlo.

Revisar:

Para probar conexión, un simple Ping podria darnos lo que buscamos

GRE#ping 7.7.7.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 7.7.7.1, timeout is 2 seconds:

!!!!!

Lab:/home/rollingpaper# tcpdump -i Core2 icmp

tcpdump: WARNING: arptype 778 not supported by libpcap - falling back to cooked socket

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on Core2, link-type LINUX_SLL (Linux cooked), capture size 96 bytes

11:56:26.704400 IP 7.7.7.2 > 7.7.7.1: ICMP echo request, id 153, seq 0, length 80

11:56:26.708400 IP 7.7.7.2 > 7.7.7.1: ICMP echo request, id 153, seq 1, length 80

11:56:26.710648 IP 7.7.7.2 > 7.7.7.1: ICMP echo request, id 153, seq 2, length 80

11:56:26.712147 IP 7.7.7.2 > 7.7.7.1: ICMP echo request, id 153, seq 3, length 80

11:56:26.713897 IP 7.7.7.2 > 7.7.7.1: ICMP echo request, id 153, seq 4, length 80

Listo Sres, espero que haya sido de ayuda

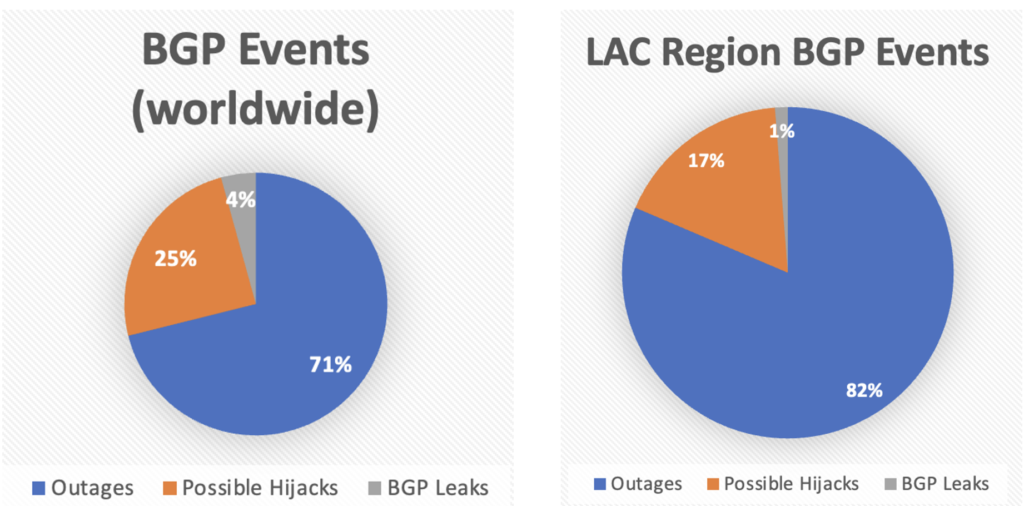

BGP Stream: un año de análisis sobre incidentes BGP

BGP Stream: un año de análisis sobre incidentes BGP 04/03/2024 Por Alejandro Acosta , Coordinador de I+D en LACNIC LACNIC presenta la prim...

-

Debido al crecimiento moderado que ha tenido el presente blog se me ocurrió añadir/integrar las estadisticas de google analytics a mi blog. ...

-

Introduccion: En algunas ocasiones es necesario "bajar" o deshabilitar iptables en nuestro Linux, el procedimiento depende de...

-

Saludos, Lo primero que debemos de hacer para quitar el stacking entre los switches es desconectar los cables Stack que los unen.... Es buen...