Introducción:

En Linux cuando intentamos realizar un NAT con alguna interfaz que posea el caracter ":" recibimos el error: Warning: wierd character in interface `eth0:0' (No aliases, :, ! or *).

Por ejemplo en el siguiente escenario:

#iptables -t nat -A POSTROUTING -o venet0:0 -j MASQUERADE

Warning: wierd character in interface `eth0:0' (No aliases, :, ! or *).

Explicación:

Luego de una investigación en muchas páginas en Internet llegué a la conclusión que no es posible realizar el NAT con una "subinterfaz" (interfaz secundaria, IP secundario, etc) con Linux que posea ":" , durante mi busqueda conseguí que es un problema del manejo de los ARP en dicha interfaz, sin embargo no hay que preocuparse, existe una alternativa y es la que voy a plantear en este post.

Solución:

La solución es bastante sencilla y al menos funciona en todos los escenarios donde la dirección IP con la que deseamos natear es estática. La misma se conoce como SNAT (Source NAT) y se utiliza como IP saliente el IP secundario de la interfaza utilizar (ej. eth0:0). La diferencia principal es que hay que indicar cual es la red a la cual deseamos hacer NAT, esto no debe ser ningún inconveniente porque seguramente sabremos esta información.

En definitiva la solución es realizar el NAT con el IP "saliente" en vez de la interfaz saliente e indicando la red a la cual deseamos realizar el NAT.

Comandos:

# echo 1 > /proc/sys/net/ipv4/ip_forward

# iptables -A POSTROUTING -t nat -s 192.168.56.0/24 -j SNAT --to 123.4.5.6

Con lo anterior estaremos nateando la red 192.168.56.0/24 con la dirección IP 123.4.5.6, es decir, cualquier equipo con dirección IP fuente en el rango 192.168.56.0/24 se verá en Internet con 123.4.5.6. En ningún momento hace referencia a "eth0:0"

Espero les sea útil,

Saludos,

Blog en espanol destinado a diferentes temas tecnicos principalmente en IT y Networking. Se desea cubrir Linux, DNS, DNSSEC, RPKI, BGP, Cisco, Programacion (Bash, Python, etc), Protocolos de Enrutamiento, Seguridad en Redes, VoIP.

Mostrando entradas con la etiqueta linux. Mostrar todas las entradas

Mostrando entradas con la etiqueta linux. Mostrar todas las entradas

domingo, 2 de septiembre de 2012

Deshabilitar/bajar iptables en Linux

Introduccion:

En algunas ocasiones es necesario "bajar" o deshabilitar iptables en nuestro Linux, el procedimiento depende de la distribución de Linux que estes utilizando. Aquí te dejo los más conocidos.

1) Procedimiento si estas utilizando Redhat, Fedora core, Mandriva/Mandrake o Centos, solo debes ejecutar lo siguiente:

# service iptables save

# service iptables stop

# chkconfig iptables off

o

# /etc/init.d/iptables stop

2) Procedimiento para deshabilitar iptables en Debian o Ubuntu

a) Crea un script llamado fw.stop con el siguiente contenido:

#!/bin/sh

echo "Stopping firewall and allowing everyone..."

iptables -F

iptables -X

iptables -t nat -F

iptables -t nat -X

iptables -t mangle -F

iptables -t mangle -X

iptables -P INPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

b) Dale permiso de ejecución a dicho script:

# chmod +x /root/fw.stop

o

# chmod 755 fw.stop

c) Puedes ejecutar el scritp con el siguiente comando:

# fw.stop

Mas info en:

http://sources68.com/linux-disable-remove-the-iptables-firewall-1fa67761.html

En algunas ocasiones es necesario "bajar" o deshabilitar iptables en nuestro Linux, el procedimiento depende de la distribución de Linux que estes utilizando. Aquí te dejo los más conocidos.

1) Procedimiento si estas utilizando Redhat, Fedora core, Mandriva/Mandrake o Centos, solo debes ejecutar lo siguiente:

# service iptables save

# service iptables stop

# chkconfig iptables off

o

# /etc/init.d/iptables stop

2) Procedimiento para deshabilitar iptables en Debian o Ubuntu

a) Crea un script llamado fw.stop con el siguiente contenido:

#!/bin/sh

echo "Stopping firewall and allowing everyone..."

iptables -F

iptables -X

iptables -t nat -F

iptables -t nat -X

iptables -t mangle -F

iptables -t mangle -X

iptables -P INPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

b) Dale permiso de ejecución a dicho script:

# chmod +x /root/fw.stop

o

# chmod 755 fw.stop

c) Puedes ejecutar el scritp con el siguiente comando:

# fw.stop

Mas info en:

http://sources68.com/linux-disable-remove-the-iptables-firewall-1fa67761.html

jueves, 9 de agosto de 2012

Extraer el audio de un archivo mp4

Objetivo:

Deseo extraer el audio de un video. Es decir, crear un archivo mp3 con el audio de un archivo mp4.

Pasos:

1) Primero es necesario instalar las siguientes aplicaciones: faad y lame

# aptitude install faad lame

2) Luego solo hay que indicar el archivo origen (el archivo .mp4) y el archivo de salida (.mp3)

#faad -o - archivoorigen.mp4 | lame - archivodestino.mp3

Listo!..., ahora solo hay que escuchar el archivo .mp3

Espero haya sido útil,

Deseo extraer el audio de un video. Es decir, crear un archivo mp3 con el audio de un archivo mp4.

Pasos:

1) Primero es necesario instalar las siguientes aplicaciones: faad y lame

# aptitude install faad lame

2) Luego solo hay que indicar el archivo origen (el archivo .mp4) y el archivo de salida (.mp3)

#faad -o - archivoorigen.mp4 | lame - archivodestino.mp3

Listo!..., ahora solo hay que escuchar el archivo .mp3

Espero haya sido útil,

lunes, 6 de agosto de 2012

Error 1017 en Cacti. MySQL. Graficas en blanco

Error:

07/04/2012 05:37:49 PM - CMDPHP: Poller[0] ERROR: SQL Cell Failed!, Error:'1017', SQL:"SELECT count(*) FROM polle

r_time WHERE poller_id=0 AND end_time>'0000-00-00 00:00:00'"

07/04/2012 05:38:34 PM - CMDPHP: Poller[0] ERROR: SQL Cell Failed!, Error:'1017', SQL:"SELECT count(*) FROM polle

r_time WHERE end_time='0000-00-00 00:00:00'"

Procedimiento:

En el archivo cacti.log se ve el error anterior. El mismo indica que no consigue (o no puede trabajar) con tabla poller_output de mysql.

En este sentido, hay tres soluciones:

1) Reparar la tabla de mysql con el script php que trae cacti

#php $PATH-TO-CACTI/cli/repair_database.php

2) Reparar la tabla con comandos mysql:

#mysql> REPAIR TABLE poller_output;

Si no sabes la información de usuario, clave y DB del cacti, la misma la puedes conseguir en:

$PATH-TO-CACTI/include/config.php

3) Borrar la tabla y volverla a hacer (esta solución en lo personal a pesar de ser agresiva funciona perfectamente y no pierdes el historico de Cacti). Para ello entra en el CLI de mysql y ejecuta:

--

-- Table structure for table `poller_output`

--

DROP TABLE IF EXISTS `poller_output`;

CREATE TABLE `poller_output` (

`local_data_id` mediumint(8) unsigned NOT NULL default '0',

`rrd_name` varchar(19) NOT NULL default '',

`time` datetime NOT NULL default '0000-00-00 00:00:00',

`output` text NOT NULL,

PRIMARY KEY (`local_data_id`,`rrd_name`,`time`)

) TYPE=MyISAM;

--

-- Dumping data for table `poller_output`

--

LOCK TABLES `poller_output` WRITE;

/*!40000 ALTER TABLE `poller_output` DISABLE KEYS */;

/*!40000 ALTER TABLE `poller_output` ENABLE KEYS */;

UNLOCK TABLES;

Listo!, luego puedes esperar a que el poller se ejecute y a los 15 minutos seguramente tendrás algo en tus gráficas. Si desees forzar el poller el comando es el siguiente:

#/usr/bin/php -q /var/www/miserver-cacti/poller.php --force

Espero sea útil,

domingo, 15 de julio de 2012

Clave por defecto de Ubuntu Server

Situacion:

Luego de instalar Ubuntu Server (12.04 LTS) no puedo entrar como root ni hacer un "su" al usuario. El resto de los usuarios funcionan bien

Explicación:

Luego de la instalación, por defecto Ubuntu viene con el usuario root bloqueado, esto se puede verificar en /etc/shadow y ver el signo de exclamación (!) en el usuario root

Solución:

Existen muchas maneras de solucionar la situación. La más sencilla y funcional:

$sudo -i

#passwd root

Changing password for user root.

New UNIX password:

Retype new UNIX password:

passwd: all authentication tokens updated successfully.

Luego de esto el usuario root quedará habilitado

Suerte!

Luego de instalar Ubuntu Server (12.04 LTS) no puedo entrar como root ni hacer un "su" al usuario. El resto de los usuarios funcionan bien

Explicación:

Luego de la instalación, por defecto Ubuntu viene con el usuario root bloqueado, esto se puede verificar en /etc/shadow y ver el signo de exclamación (!) en el usuario root

Solución:

Existen muchas maneras de solucionar la situación. La más sencilla y funcional:

$sudo -i

#passwd root

Changing password for user root.

New UNIX password:

Retype new UNIX password:

passwd: all authentication tokens updated successfully.

Luego de esto el usuario root quedará habilitado

Suerte!

viernes, 13 de julio de 2012

Instalar Aircrack en Ubuntu 12.04

Hola,

Como quizás se han dado cuenta aircrack-ng fue quitado de los repositorios de Ubuntu 12.04.

La buena noticia es que la instalación es bastante sencilla, te dejo los pasos:

1) apt-get install build-essential

2) apt-get install libssl-dev

3) wget http://download.aircrack-ng.org/aircrack-ng-1.1.tar.gz

4) tar -zxvf aircrack-ng-1.1.tar.gz

5) cd aircrack-ng-1.1

6) Editar el archivo common.mak y buscar la linea con el siguiente texto:

CFLAGS ?= -g -W -Wall -Werror -O3

Borra "-Werror", es decir, la linea quedaría así:

CFLAGS ?= -g -W -Wall -O3

7) make

Más información:

- http://www.riyazwalikar.com/2010/12/installing-aircrack-ng-on-ubuntu-1204.html

Como quizás se han dado cuenta aircrack-ng fue quitado de los repositorios de Ubuntu 12.04.

La buena noticia es que la instalación es bastante sencilla, te dejo los pasos:

1) apt-get install build-essential

2) apt-get install libssl-dev

3) wget http://download.aircrack-ng.org/aircrack-ng-1.1.tar.gz

4) tar -zxvf aircrack-ng-1.1.tar.gz

5) cd aircrack-ng-1.1

6) Editar el archivo common.mak y buscar la linea con el siguiente texto:

CFLAGS ?= -g -W -Wall -Werror -O3

Borra "-Werror", es decir, la linea quedaría así:

CFLAGS ?= -g -W -Wall -O3

7) make

Más información:

- http://www.riyazwalikar.com/2010/12/installing-aircrack-ng-on-ubuntu-1204.html

miércoles, 11 de julio de 2012

Script ejemplo en PHP que entra a un equipo Cisco y ejecuta un "show log"

Necesidad:

Tener un script php que entre en un Router o LAN Switch Cisco y que ejecute ciertos comandos sobre el mismo. Lo cierto es que es un Script muy útil y sencillo.

Importante: En este ejemplo para ser utilizado desde el shell.

Solución:

En el presente post solo deseo indicar el script que he utilizado anteriormente

Script:

El presente script entra en el host "192.168.1.6" con el usuario "blogale" y la clave "miclave", luego ejecuta el comando "term len 0" (importante si el log tiene varias paginas) y posteriormente ejecuta el comando "sh log"

#!/usr/bin/php

require_once "PHPTelnet.php";

$telnet = new PHPTelnet();

$telnet->show_connect_error=0;

// if the first argument to Connect is blank,

// PHPTelnet will connect to the local host via 127.0.0.1

$result = $telnet->Connect('192.168.1.6','blogale','miclave');

switch ($result) {

case 0:

$telnet->DoCommand('term len 0', $result);

// NOTE: $result may contain newlines

echo $result;

$telnet->DoCommand('sh log', $result);

echo $result;

// say Disconnect(0); to break the connection without explicitly logging out

$telnet->Disconnect();

break;

case 1:

echo '[PHP Telnet] Connect failed: Unable to open network connection';

break;

case 2:

echo '[PHP Telnet] Connect failed: Unknown host';

break;

case 3:

echo '[PHP Telnet] Connect failed: Login failed';

break;

case 4:

echo '[PHP Telnet] Connect failed: Your PHP version does not support PHP Telnet';

break;

}

?>

Ejecutando el script:

1) Darle permiso de ejecución, por ejemplo: chmod 755 cisco.php

2) ./cisco.php

Importante:

- Debes tener PHPTelnet.php

- Debes tener php-cli y otras librerias (en Ubuntu puedes instalar la mayoría necesaria con: aptitude install php5-dev php5-cli php-pear build-essential openssl-dev zlib1g-dev php-pear)

Mas información (y link para bajar phptelnet.php):

jueves, 5 de julio de 2012

Linux con soporte CDP

El día de hoy tuve una necesidad donde necesitaba que Linux hablara CDP para realizar unas pruebas con Cisco, en fin, es bastante fácil y por ello lo dejo aquí:

Objetivo:

Que linux hablé/soporte CDP

Pasos:

1) Bajar el paquete CDP: wget http://gpl.internetconnection.net/files/cdp-tools.tar.gz

2) Compilar el paquete:

Tuve que bajar cierta cantidad de paquetes para poder compilar el mismo, les dejo lo que tuve que bajar:

3) Ahora si podemos compilar:

#make

4) Listo!. Ejecutar: ./cdp-send eth0

Revisar que todo funcione:

1) Por ejemplo en un LAN Switch Cisco:

SW1#sh cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater

Device ID Local Intrfce Holdtme Capability Platform Port ID

ubuntu Fas 0/30 127 H x86_64 eth0

2) SW1-PQC-OESTE#sh cdp neighbors detail

-------------------------

Device ID: ubuntu

Entry address(es):

IP address: 192.N.1X.86

Platform: x86_64, Capabilities: Host

Interface: FastEthernet0/30, Port ID (outgoing port): eth0

Holdtime : 141 sec

Version :

Linux 3.2.0-24-generic

advertisement version: 2

Management address(es):

Más información:

- http://openmaniak.com/cdp.php

Espero les sea útil!!

Objetivo:

Que linux hablé/soporte CDP

Pasos:

1) Bajar el paquete CDP: wget http://gpl.internetconnection.net/files/cdp-tools.tar.gz

2) Compilar el paquete:

Tuve que bajar cierta cantidad de paquetes para poder compilar el mismo, les dejo lo que tuve que bajar:

#apt-get install build-essential

#apt-get install libnet0-dev

#aptitude install libpcap0.8-dev

#aptitude install libnet1-dev

3) Ahora si podemos compilar:

#make

4) Listo!. Ejecutar: ./cdp-send eth0

Revisar que todo funcione:

1) Por ejemplo en un LAN Switch Cisco:

SW1#sh cdp neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater

Device ID Local Intrfce Holdtme Capability Platform Port ID

ubuntu Fas 0/30 127 H x86_64 eth0

2) SW1-PQC-OESTE#sh cdp neighbors detail

-------------------------

Device ID: ubuntu

Entry address(es):

IP address: 192.N.1X.86

Platform: x86_64, Capabilities: Host

Interface: FastEthernet0/30, Port ID (outgoing port): eth0

Holdtime : 141 sec

Version :

Linux 3.2.0-24-generic

advertisement version: 2

Management address(es):

También se puede colocar la interfaz a escuchar CDPs:

# ./cdp-listen eth0

# Interface: eth0

# Hostname: SEP0004f2113d06

# Address: 10.0.0.65

#

# TimeToLive: 180

# Capabilities: L3TXRX(host) unknown(00000090)

#

# Networks:

Más información:

- http://openmaniak.com/cdp.php

Espero les sea útil!!

martes, 26 de junio de 2012

Arrancar/bootear Mandriva sin X

Mini historia:

Aunque parezca mentira hacer arrancar Mandriva sin interfaz gráfica (X) ha sido una verdadera pesadilla.

Quizás algunos de ustedes agradezcan este post :) en fin solo deseo que sea útil. Allí va:

Objetivo:

Arrancar Mandriva Linux sin interfaz gráfica (para ahorrar memoria, CPU, seguridad, no lo necesito o sencillamente no quiero X)

Intentos infructuosos:

Luego de muchos intentos donde se incluye la teoria de colocar Unix en runlevel 3 para multiuser en /etc/inittab, bueno, todo eso no funciona.

Entre otras cosas también intenté link al estilo:

ln -sf /lib/systemd/system/multi-user.target /etc/systemd/system/default.target

Intenté también:

chkconfig --level 234567 dm off

Y muchas otras cosas que me hicieron perder el tiempo

Solución definitiva:

La solución ni siquiera fue por el OS, sino por el GRUB!, la solución es indicar en menu.lst al final de la linea el runlevel con el que deseas arrancar.

Por ejemplo:

#more /boot/grup/menu.lst

title linux

kernel (hd0,0)/boot/vmlinuz BOOT_IMAGE=linux root=UUID=c578d361-dc13-4821-ba42-e

f01abc2c55c nokmsboot logo.nologo quiet resume=UUID=48a9d362-4b8c-40da-a0a4-775

c6072f2ac splash=silent vga=788 3

initrd (hd0,0)/boot/initrd.img

Noten el "3" al final de la linea.

Luego reinician el equipo y listo!!

Importante:

Es posible que deben utilizar la combinación ALT+F2, ALT+F3, etc para moverse entre los vty, de igual manera recordemos que runleven 3 es multiuser y networking.

Suerte!,

Aunque parezca mentira hacer arrancar Mandriva sin interfaz gráfica (X) ha sido una verdadera pesadilla.

Quizás algunos de ustedes agradezcan este post :) en fin solo deseo que sea útil. Allí va:

Objetivo:

Arrancar Mandriva Linux sin interfaz gráfica (para ahorrar memoria, CPU, seguridad, no lo necesito o sencillamente no quiero X)

Intentos infructuosos:

Luego de muchos intentos donde se incluye la teoria de colocar Unix en runlevel 3 para multiuser en /etc/inittab, bueno, todo eso no funciona.

Entre otras cosas también intenté link al estilo:

ln -sf /lib/systemd/system/multi-user.target /etc/systemd/system/default.target

(tampoco funciona)

Intenté también:

chkconfig --level 234567 dm off

(tampoco funciona)

Y muchas otras cosas que me hicieron perder el tiempo

Solución definitiva:

La solución ni siquiera fue por el OS, sino por el GRUB!, la solución es indicar en menu.lst al final de la linea el runlevel con el que deseas arrancar.

Por ejemplo:

#more /boot/grup/menu.lst

title linux

kernel (hd0,0)/boot/vmlinuz BOOT_IMAGE=linux root=UUID=c578d361-dc13-4821-ba42-e

f01abc2c55c nokmsboot logo.nologo quiet resume=UUID=48a9d362-4b8c-40da-a0a4-775

c6072f2ac splash=silent vga=788 3

initrd (hd0,0)/boot/initrd.img

Noten el "3" al final de la linea.

Luego reinician el equipo y listo!!

Importante:

Es posible que deben utilizar la combinación ALT+F2, ALT+F3, etc para moverse entre los vty, de igual manera recordemos que runleven 3 es multiuser y networking.

Suerte!,

lunes, 18 de junio de 2012

Cliente SSH dura varios segundos para conectarse

Otro post sumamente rápido (pero útil):

Caso:

Cuando intento conectarme a un servidor SSH (Linux server) el mismo dura varios segundos antes de pedir login/password.

Esto es muy comun en servidores que no tienen acceso a Internet o DNSs mal configurados.

Ocurre que cuando intentamos conectarnos al SSH Server intenta hacer una solicitud de DNS reverso para IP origen (de donde nos intentamos conectar).

Por ejemplo, si quiero conectarme desde el equipo 192.168.1.2 al servidor SSH ubicado en el IP 10.1.1.21, este último, durante la conexión intentará buscar el reverso del IP 192.168.1.2. El tiempo que vemos antes de obtener "Login" es precisamente el timeout del SSH Server durante la operación DNS.

Solución:

La solución es sumamente sencilla, existen dos manera:

1) Si siempre nos vamos a conectar desde la misma dirección IP (o muy pocas diferentes):

En el servidor editar el archivo /etc/hosts y colocar los IPs de origen desde donde me conectaré. ejemplo:

192.168.1.2 blog.acostasite.com aacostaPC

192.168.1.3 www.lomejordelemail.com miPC

2) La solución alternativa es colocar al final del archivo /etc/ssh/sshd_config

UseDNS no

Caso:

Cuando intento conectarme a un servidor SSH (Linux server) el mismo dura varios segundos antes de pedir login/password.

Esto es muy comun en servidores que no tienen acceso a Internet o DNSs mal configurados.

Ocurre que cuando intentamos conectarnos al SSH Server intenta hacer una solicitud de DNS reverso para IP origen (de donde nos intentamos conectar).

Por ejemplo, si quiero conectarme desde el equipo 192.168.1.2 al servidor SSH ubicado en el IP 10.1.1.21, este último, durante la conexión intentará buscar el reverso del IP 192.168.1.2. El tiempo que vemos antes de obtener "Login" es precisamente el timeout del SSH Server durante la operación DNS.

Solución:

La solución es sumamente sencilla, existen dos manera:

1) Si siempre nos vamos a conectar desde la misma dirección IP (o muy pocas diferentes):

En el servidor editar el archivo /etc/hosts y colocar los IPs de origen desde donde me conectaré. ejemplo:

192.168.1.2 blog.acostasite.com aacostaPC

192.168.1.3 www.lomejordelemail.com miPC

2) La solución alternativa es colocar al final del archivo /etc/ssh/sshd_config

UseDNS no

Más información:

Espero haya sido útil.

miércoles, 13 de junio de 2012

Ajustar/Configurar la hora en Linux

Hola,

Este es un post sumamente rápido

Situación:

- Deseo ajustar la hora de mi equipo Linux (en mi caso Ubuntu)

Dos soluciones:

a) Manera elegante:

- Es necesario cambiar el time zone del equipo y ajustar via ntp

b) Manera no elegante:

- Forzar la hora usando el comando date

a) Procedimiento elegante:

#cd /etc (colocarse en el directorio etc)

#mv timezone timezone.old (un backup, porsia)

#ln -sf /usr/share/zoneinfo/America/Caracas /etc/localtime (link simbolico al timezone de Caracas en mi caso)

# ntpdate 1.pool.ntp.org (ajustar la hora con un ntp server)

13 Jun 10:51:15 ntpdate[5845]: step time server 200.3.168.192 offset -7459.178215 sec

b) Procedimiento no elegante:

Colocar la hora y fecha: 6 de Noviembre de 2011 a las 20:25 con 00 segundos:

#date 110620252011.00

Revisar:

#date

Este es un post sumamente rápido

Situación:

- Deseo ajustar la hora de mi equipo Linux (en mi caso Ubuntu)

Dos soluciones:

a) Manera elegante:

- Es necesario cambiar el time zone del equipo y ajustar via ntp

- Forzar la hora usando el comando date

a) Procedimiento elegante:

#cd /etc (colocarse en el directorio etc)

#mv timezone timezone.old (un backup, porsia)

#ln -sf /usr/share/zoneinfo/America/Caracas /etc/localtime (link simbolico al timezone de Caracas en mi caso)

# ntpdate 1.pool.ntp.org (ajustar la hora con un ntp server)

13 Jun 10:51:15 ntpdate[5845]: step time server 200.3.168.192 offset -7459.178215 sec

b) Procedimiento no elegante:

Colocar la hora y fecha: 6 de Noviembre de 2011 a las 20:25 con 00 segundos:

#date 110620252011.00

Revisar:

#date

Espero sea útil,

sábado, 26 de mayo de 2012

Como instalar un root server local (DNS).

Hola,

Recientemente en algunas listas de discusión que sigo se hablaba sobre instalar un servidor DNS root server local, en fin, me llamó la curiosidad y lo hice solo por razones académicas.

He escuchado que esto de alguna manera puede mejorar el performance de alguna red, sobre todo en el mundo de los ISPs, sin embargo, en lo personal no lo veo necesario, lo dejo al criterio de cada uno de ustedes.

Laboratorio:

- Dos servidores y un cliente: Un servidor con Ubuntu, otro con Mandriva, el cliente también fue Mandriva. Donde:

* Servidor Mandriva como Root Server (Nombre Z, IP=192.168.127.68)

* Servidor Ubuntu como Servidor DNS recursivo (IP=192.168.127.86)

Primero:

1) Logicamente probar que el servidor recursivo funcione correctamente

2) Posteriormente, editar el archivo db.root de Ubuntu y dejar algo similar a:

;

. 3600000 IN NS Z.ROOT-SERVERS.NET.

Z.ROOT-SERVERS.NET. 3600000 A 192.168.127.68

; End of File

Espero haya sigo útil.

Recientemente en algunas listas de discusión que sigo se hablaba sobre instalar un servidor DNS root server local, en fin, me llamó la curiosidad y lo hice solo por razones académicas.

He escuchado que esto de alguna manera puede mejorar el performance de alguna red, sobre todo en el mundo de los ISPs, sin embargo, en lo personal no lo veo necesario, lo dejo al criterio de cada uno de ustedes.

Laboratorio:

- Dos servidores y un cliente: Un servidor con Ubuntu, otro con Mandriva, el cliente también fue Mandriva. Donde:

* Servidor Mandriva como Root Server (Nombre Z, IP=192.168.127.68)

* Servidor Ubuntu como Servidor DNS recursivo (IP=192.168.127.86)

Primero:

1) Logicamente probar que el servidor recursivo funcione correctamente

2) Posteriormente, editar el archivo db.root de Ubuntu y dejar algo similar a:

;

. 3600000 IN NS Z.ROOT-SERVERS.NET.

Z.ROOT-SERVERS.NET. 3600000 A 192.168.127.68

; End of File

Notese que realmente lo que hice fue eliminar los root servers tradicionales y agregar las lineas correspondientes a Z.ROOT-SERVERS.NET (Z es el nombre del mi root server y 192.168.127.68 es la dirección).

Logicamente sin haber más hints de root server, el servidor recursivo se verá forzado a utilizar Z como root server.

Nota:

En /var/log/syslog luego de reiniciar BIND puedes conseguir una línea similar a la siguiente:

May 25 19:05:16 ubuntu named[4953]: checkhints: extra NS 'Z.ROOT-SERVERS.NET' in hints

Segundo:

Aqui es donde realmente instalamos el root server en el servidor Mandriva (que realmente es muy sencillo).

1) Bajar el archivo root.zone de: http://www.iana.org/about/popular-links/

2) En el archivo /etc/named.conf del root server hay que modificar el siguiente renglón:

zone "." {

type hint;

file "/etc/bind/db.root";

};

Por:

zone "." {

type master;

file "/etc/bind/root.zone";

};

El archivo root.zone debe estar ubicado en el directorio correspondiente, en mi caso fue en /var/lib/named/var/named/, posteriormente hay que reiniciar y ya. En el root server ni siquiera hay que estar pendiente de recursividad y esas cosas porque este tipo de servidor tradionalmente no debe ni necesita hacer esta operación.

Tercero:

Probar desde el cliente:

[root@localhost ~]# dig blog.acostasite.com

; <<>> DiG 9.8.0-P4 <<>> blog.acostasite.com

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 26771

;; flags: qr rd ra; QUERY: 1, ANSWER: 3, AUTHORITY: 2, ADDITIONAL: 0

;; QUESTION SECTION:

;blog.acostasite.com. IN A

;; ANSWER SECTION:

blog.acostasite.com. 0 IN CNAME cf-protected-blog.acostasite.com.

cf-protected-blog.acostasite.com. 300 IN A 108.162.198.198

cf-protected-blog.acostasite.com. 300 IN A 108.162.195.100

;; AUTHORITY SECTION:

acostasite.com. 172800 IN NS bob.ns.cloudflare.com.

acostasite.com. 172800 IN NS leah.ns.cloudflare.com.

;; Query time: 199 msec

;; SERVER: 192.168.127.86#53(192.168.127.86)

;; WHEN: Fri May 25 19:34:24 2012

;; MSG SIZE rcvd: 152

Mas información:

Espero haya sigo útil.

martes, 22 de mayo de 2012

cannot connect to X server despues de hacer SSH

Hola,

Este es un post sumamente corto y espero que sea útil para alguien.

Problema:

Luego de hacer SSH al momento de intentar ejecutar una aplicación que necesite X se recibe el mensaje "cannot connect to X server".

Solucion:

Editar el archivo /etc/ssh/ssh_config y ubicar la linea que indica:

# ForwardX11no

y cambiarla por

ForwardX11 yes

Listo!, no es necesario reiniciar nada, solo realiza nuevamente el ssh y ejecuta tu aplicación X.

Espero sea útil,

Suerte,

Este es un post sumamente corto y espero que sea útil para alguien.

Problema:

Luego de hacer SSH al momento de intentar ejecutar una aplicación que necesite X se recibe el mensaje "cannot connect to X server".

Solucion:

Editar el archivo /etc/ssh/ssh_config y ubicar la linea que indica:

# ForwardX11no

y cambiarla por

ForwardX11 yes

Listo!, no es necesario reiniciar nada, solo realiza nuevamente el ssh y ejecuta tu aplicación X.

Espero sea útil,

Suerte,

jueves, 26 de abril de 2012

Completar el nombre de dominio en Linux

Introduccion:

Este es un post muy corto, sencillo pero muy útil.

El dia de hoy un amigo mio me preguntó como hacía para que su estación Linux completara el FQDN al momento de resolver un nombre, por ejemplo el quería escribir www y que su estación con linux buscara www.acostasite.com

Solución:

La solución es sumamente sencilla, lo unico que hay que hacer es editar el archivo /etc/resolv.conf y colocar el parametro domain dentro del mismo. Recordemos que este archivo es donde se especifican los servidores DNS que utilizará Linux

Por ejemplo, supongamos que yo deseo hacer ping a host blog dentro de blog.acostasite.com:

1) En /etc/resolv.conf debe haber algo como:

nameserver 8.8.8.8

domain acostasite.com

2) Posteriormente con solo hacer referencia a blog dentro un shell o en cualquier sitio del OS el mismo OS intentará ubicar el host blog, sino lo consigue colocará de manera automatica el sufijo acostasite.com

Ejemplo de la salida:

[root@localhost ~]# ping blog -n

PING cf-protected-blog.acostasite.com (173.245.61.138) 56(84) bytes of data.

64 bytes from 173.245.61.138: icmp_req=1 ttl=57 time=135 ms

64 bytes from 173.245.61.138: icmp_req=2 ttl=57 time=136 ms

64 bytes from 173.245.61.138: icmp_req=3 ttl=57 time=135 ms

64 bytes from 173.245.61.138: icmp_req=4 ttl=57 time=135 ms

Eso es todo!, espero sea útil,

Este es un post muy corto, sencillo pero muy útil.

El dia de hoy un amigo mio me preguntó como hacía para que su estación Linux completara el FQDN al momento de resolver un nombre, por ejemplo el quería escribir www y que su estación con linux buscara www.acostasite.com

Solución:

La solución es sumamente sencilla, lo unico que hay que hacer es editar el archivo /etc/resolv.conf y colocar el parametro domain dentro del mismo. Recordemos que este archivo es donde se especifican los servidores DNS que utilizará Linux

Por ejemplo, supongamos que yo deseo hacer ping a host blog dentro de blog.acostasite.com:

1) En /etc/resolv.conf debe haber algo como:

nameserver 8.8.8.8

domain acostasite.com

2) Posteriormente con solo hacer referencia a blog dentro un shell o en cualquier sitio del OS el mismo OS intentará ubicar el host blog, sino lo consigue colocará de manera automatica el sufijo acostasite.com

Ejemplo de la salida:

[root@localhost ~]# ping blog -n

PING cf-protected-blog.acostasite.com (173.245.61.138) 56(84) bytes of data.

64 bytes from 173.245.61.138: icmp_req=1 ttl=57 time=135 ms

64 bytes from 173.245.61.138: icmp_req=2 ttl=57 time=136 ms

64 bytes from 173.245.61.138: icmp_req=3 ttl=57 time=135 ms

64 bytes from 173.245.61.138: icmp_req=4 ttl=57 time=135 ms

Notese que en el ping yo solo escribí "blog" y el OS completó automaticamente acostasite.com (la opción "-n" solo evita el rdns de la respuesta)

Eso es todo!, espero sea útil,

martes, 17 de abril de 2012

Como deshabilitar IPv6 en Mandriva & RedHat

Situación:

Deseo deshabilitar IPv6 en mi distribución Linux

Solución:

Hay dos soluciones que pueden ser implementadas:

b) Al final del mismo colocar: IPV6INIT=no

Luego subir y bajar la interfaz, por ejemplo:

c) #ifdown eth0; #ifup eth0

alias ipv6 off

alias net-pf-10 off

options ipv6 disable=1

b) Editar el archivo /etc/sysconfig/network y agregar:

NETWORKING_IPV6=no

Reiniciar todo lo relacionado con networking (por ejemplo con /etc/rc.d/network restart)

Espero haya sido útil,

Deseo deshabilitar IPv6 en mi distribución Linux

Solución:

Hay dos soluciones que pueden ser implementadas:

- OPCION 1: Deshabilitar IPv6 solo en una interfaz en especifico

b) Al final del mismo colocar: IPV6INIT=no

Luego subir y bajar la interfaz, por ejemplo:

c) #ifdown eth0; #ifup eth0

- OPCION 2: Deshabilitar IPv6 en todo el sistema operativos

alias ipv6 off

alias net-pf-10 off

options ipv6 disable=1

b) Editar el archivo /etc/sysconfig/network y agregar:

NETWORKING_IPV6=no

Reiniciar todo lo relacionado con networking (por ejemplo con /etc/rc.d/network restart)

Espero haya sido útil,

lunes, 16 de enero de 2012

Instalacion de Linux en un servidor SUN Fire

A continuacion se describe el Procedimiento para la Instalacion del Sistema Operativo Debian GNU/Linux en un

Hardware Servidor SUN Fire V210. Como sabemos, este Hadrware no dispone de Tarjeta para Salida de Video

VGA ni Puerto PS2 para Teclado. Lo que si dispone es de un Puerto Serial para Management. Este Servidor tiene

una Arquitectura SPARC de 64 Bits.

A continuacion los Pasos:

1.- Descarga de la Imagen ISO.

Debemos ir al Link http://cdimage.debian.org/debian-cd/6.0.3/sparc/iso-cd/

y descargar al menos el CD1 de la Distro Debian para Sparc64 (con el CD1 es Suficiente para la Instalacion)

Descargamos entonces el ISO: http://cdimage.debian.org/debian-cd/6.0.3/sparc/iso-cd/debian-6.0.3-sparc-CD-1.iso

y lo quemamos en un CD Virgen con cualquier Quemador. Siempre recomiendo quemar los CDs a baja velocidad para evitar algunos inconvenientes.

Colocamos el CD de la Imagen Debian en la Unidad CD/DVD ROM del Servidor.

2.- Ahora, debemos establecer una Conexion via Serial COM con el Servidor Sun Fire V210.

Podemos utilizar Hyperterminal, Minicom o incluse Puttytel. Establecemos una Conexión con los Parametros 9600,8,n,1 (Default). El cable a utilizar es un cable tipo Rollover (NO Crossover). Tipicamente los cables de consola de los equipos Cisco van a funcionar.

3.- Arrancamos el Servidor. El Reto es lograr que haga Boot de la Unidad de CDROM.

Para ello, hacemos lo siguiente: Cuando el Servidor este Arrancando, presionamos la Secuencia 'STOP + A'.

En un Teclado Convencional, esta secuencia es la misma que 'CTRL+SHIFT+BREAK' o 'CTRL+BREAK'.

Al hacer esto, nos aparecera el PROMPT {} Ok, cuando ello suceda hacemos lo siguiente:

{}Ok printenv auto-boot (Para ver el Estado del Flag auto-boot)

{}Ok setenv auto-boot false (Para Setear el Flag auto-boot en False)

{}Ok reset-all (Reiniciamos el Sistema)

4.- Cuando el Sistema Reinicie, volvemos a Presionar 'STOP + A', y al aparecer el Prompt {}Ok lo que hacemos es

indicarle que haga Boot del CDROM, asi:

{}Ok boot cdrom

A partir de este momento comenzara el Boot del Servidor desde el CDROM. Recomiendo que se coloque a

FULL SCREEN el Hyperterminal para ver la Instalacion como si fuera una Pantalla Completa.

Desde este momento, se sigue exactamente el procedimiento de Instalacion de Debian (Usuarios, Particiones, Repositorios, etc.)

Puntos Clave:

- Descargar la Imagen ISO para SPARC 64.

- La Secuencia 'STOP + A', la cual puede ser tambien 'CTRL+BRAK' o 'CTRL+SHIFT+BREAK'.

- Colocar la Pantalla en FULL Screen.

- Si en algun Momento se Pierde la Conexion Serial (suele pasar con Puttytel), simplemente Cierre y Reabra la

Conexion Serial y Teclee cualquier Tecla para recuperar la Instalacion.

- El sistema BOOTEA del CDROM cuandl estando el PROMPT {}Ok se Teclea 'boot cdrom (Muy Importante...!!!)

- Para que el servidor arranque de manera automatica es necesario en el prompt ok escribir lo siguiente:

Espero sea util.

Manual basado en documentacion de profesor Jose Gregorio Cotua

Hardware Servidor SUN Fire V210. Como sabemos, este Hadrware no dispone de Tarjeta para Salida de Video

VGA ni Puerto PS2 para Teclado. Lo que si dispone es de un Puerto Serial para Management. Este Servidor tiene

una Arquitectura SPARC de 64 Bits.

A continuacion los Pasos:

1.- Descarga de la Imagen ISO.

Debemos ir al Link http://cdimage.debian.org/debian-cd/6.0.3/sparc/iso-cd/

y descargar al menos el CD1 de la Distro Debian para Sparc64 (con el CD1 es Suficiente para la Instalacion)

Descargamos entonces el ISO: http://cdimage.debian.org/debian-cd/6.0.3/sparc/iso-cd/debian-6.0.3-sparc-CD-1.iso

y lo quemamos en un CD Virgen con cualquier Quemador. Siempre recomiendo quemar los CDs a baja velocidad para evitar algunos inconvenientes.

Colocamos el CD de la Imagen Debian en la Unidad CD/DVD ROM del Servidor.

2.- Ahora, debemos establecer una Conexion via Serial COM con el Servidor Sun Fire V210.

Podemos utilizar Hyperterminal, Minicom o incluse Puttytel. Establecemos una Conexión con los Parametros 9600,8,n,1 (Default). El cable a utilizar es un cable tipo Rollover (NO Crossover). Tipicamente los cables de consola de los equipos Cisco van a funcionar.

3.- Arrancamos el Servidor. El Reto es lograr que haga Boot de la Unidad de CDROM.

Para ello, hacemos lo siguiente: Cuando el Servidor este Arrancando, presionamos la Secuencia 'STOP + A'.

En un Teclado Convencional, esta secuencia es la misma que 'CTRL+SHIFT+BREAK' o 'CTRL+BREAK'.

Al hacer esto, nos aparecera el PROMPT {} Ok, cuando ello suceda hacemos lo siguiente:

{}Ok printenv auto-boot (Para ver el Estado del Flag auto-boot)

{}Ok setenv auto-boot false (Para Setear el Flag auto-boot en False)

{}Ok reset-all (Reiniciamos el Sistema)

4.- Cuando el Sistema Reinicie, volvemos a Presionar 'STOP + A', y al aparecer el Prompt {}Ok lo que hacemos es

indicarle que haga Boot del CDROM, asi:

{}Ok boot cdrom

A partir de este momento comenzara el Boot del Servidor desde el CDROM. Recomiendo que se coloque a

FULL SCREEN el Hyperterminal para ver la Instalacion como si fuera una Pantalla Completa.

Desde este momento, se sigue exactamente el procedimiento de Instalacion de Debian (Usuarios, Particiones, Repositorios, etc.)

Puntos Clave:

- Descargar la Imagen ISO para SPARC 64.

- La Secuencia 'STOP + A', la cual puede ser tambien 'CTRL+BRAK' o 'CTRL+SHIFT+BREAK'.

- Colocar la Pantalla en FULL Screen.

- Si en algun Momento se Pierde la Conexion Serial (suele pasar con Puttytel), simplemente Cierre y Reabra la

Conexion Serial y Teclee cualquier Tecla para recuperar la Instalacion.

- El sistema BOOTEA del CDROM cuandl estando el PROMPT {}Ok se Teclea 'boot cdrom (Muy Importante...!!!)

- Para que el servidor arranque de manera automatica es necesario en el prompt ok escribir lo siguiente:

- auto-boot?=true

- boot-device=disk

Espero sea util.

Manual basado en documentacion de profesor Jose Gregorio Cotua

martes, 22 de noviembre de 2011

Certificacion IPv6 de Hurricane Electric

En esta oportunidad voy a dejarles mis impresiones sobre la certificacion IPv6 que tiene Hurricane Electric en http://ipv6.he.net/certification

na primera oportunidad la habia ignorado pero en esta oportunidad la curiosidad me llamo.

Les comento que me parece muy interesante la misma; me gusta la manera como esta organizada. Les cuento un poco:

- La certificacion se puede hacer por pasos y en varios dias. Esto da bastante comodidad.

- Para cada nivel te mandan a hacer varias "tareas" tales como: Configurar un servidor Web, de Correo, DNS, prueban conectividad a equipos tuyos etc.

- Es didactica y divertida

- Logicamente para comenzar la certificacion debes estar desde una maquina IPv6

- Existen varios niveles de certificacion: Newbie, Entusiasta, Administrator, Professional, Guru, Sage. A pesar de que me agrada la idea de varios niveles, creo que los nombres le quedan grande al nivel, por ejemplo, obtener el grado de Administrator me parece sencillo y su nombre suena casi a experto.

- Te mandan una franela/remera gratis de IPv6!!!!

Desde mi punto de vista las personas que manejen servidores y conectividad directamente tienen una enorme ventaja sobre los que no.

Consejos previos para prepararse para la certificacion:

- Como recomendacion, antes de comentar el examen, tengan un dominio con el cual puedan trabajar, quiero decir, que puedas crear zonas, modificar registros, etc.

- Maquina servidor (preferiblemente Linux) con conectividad a IPv6

- Acceso y configuracion a servicios tales como Web Server y Mail Server

Mas informacion

- La pagina para los que esten interesados es: http://ipv6.he.net/certification/

- En este blog hay mucha informacion sobre IPv6 sobre Linux y algunos servicios como Apache y Sendmail http://acostanetwork.blogspot.com

Saludos y suerte a los que deseen tomar la certificacion!!.

na primera oportunidad la habia ignorado pero en esta oportunidad la curiosidad me llamo.

Les comento que me parece muy interesante la misma; me gusta la manera como esta organizada. Les cuento un poco:

- La certificacion se puede hacer por pasos y en varios dias. Esto da bastante comodidad.

- Para cada nivel te mandan a hacer varias "tareas" tales como: Configurar un servidor Web, de Correo, DNS, prueban conectividad a equipos tuyos etc.

- Es didactica y divertida

- Logicamente para comenzar la certificacion debes estar desde una maquina IPv6

- Existen varios niveles de certificacion: Newbie, Entusiasta, Administrator, Professional, Guru, Sage. A pesar de que me agrada la idea de varios niveles, creo que los nombres le quedan grande al nivel, por ejemplo, obtener el grado de Administrator me parece sencillo y su nombre suena casi a experto.

- Te mandan una franela/remera gratis de IPv6!!!!

Desde mi punto de vista las personas que manejen servidores y conectividad directamente tienen una enorme ventaja sobre los que no.

Consejos previos para prepararse para la certificacion:

- Como recomendacion, antes de comentar el examen, tengan un dominio con el cual puedan trabajar, quiero decir, que puedas crear zonas, modificar registros, etc.

- Maquina servidor (preferiblemente Linux) con conectividad a IPv6

- Acceso y configuracion a servicios tales como Web Server y Mail Server

Mas informacion

- La pagina para los que esten interesados es: http://ipv6.he.net/certification/

- En este blog hay mucha informacion sobre IPv6 sobre Linux y algunos servicios como Apache y Sendmail http://acostanetwork.blogspot.com

Saludos y suerte a los que deseen tomar la certificacion!!.

viernes, 21 de octubre de 2011

Verificar el origen de un prefijo BGP

Historia:

En algunas situaciones queremos estar seguros que el prefijo BGP aprendido en nuestro router sea efectivamente originado por quien debería ser. Han ocurrido ciertas eventualidades en la historia del mundo de Internetworking donde un Sistema Autonomo ha publicado redes no debidas (ej: http://www.ripe.net/internet-coordination/news/industry-developments/youtube-hijacking-a-ripe-ncc-ris-case-study).

Hoy en día un poco más del 10% de los prefijos asignados por los RIRs (Lacnic, RIPE, Afrinic, ARIN y APNIC) tienen asignado un ROA (Route Origin Authorization) el cual indica de manera segura quien es el sistema autonomo asignado para publicar cierto prefijo. A lo anterior se le conoce como Resource Public Key Infrastructure (RPKI)

Problema:

Deseo saber cual debería ser el sistema autónomo de un prefijo especifico (por ejemplo una red aprendida por BGP).

Solución:

Seguramente en un futuro cercano tendremos decenas de páginas Web donde podamos consultar el sistema autonomo que debería publicar cierta red (quizás hoy en día existen y yo no las conozco), en fin, nuestro buen amigo whois nunca nos falla. En esta oportunidad nos apoyaremos en el servidor whois de bgpmon.net

Aquí les dejo los comandos y unas salidas ejemplos:

- ROA con problemas (

Se esperaba el AS 17NN9 y esta siendo publicado por el 79NN)):

aacosta@bind:~$ whois -h whois.bgpmon.net 2001:NNNN::0

Prefix: 2001:NNNN::/32

Prefix description:

Country code: VE

Origin AS: 79NN

Origin AS Name: NNNNNN.

RPKI status: ROA validation failed: Invalid Origin ASN, expected 17NN9

- ROA satisfactorio:

aacosta@bind:~$ whois -h whois.bgpmon.net 2001:NNNN::0

Prefix: 2001:NNNN::/32

Prefix description:

Country code: VE

Origin AS: 79NN

Origin AS Name: NNNNNNN.

RPKI status: ROA validation successful

- SIN ROA (en este prefijo no podremos saber que AS debería publicarlo):

aacosta@bind:~$ whois -h whois.bgpmon.net 2800:NN::0

Prefix: 2800:NN::/32

Prefix description:

Country code: AR

Origin AS: 79NN

Origin AS Name: NNNNNN

RPKI status: No ROA found

Más información:

http://acostanetwork.blogspot.com/2011/03/historico-de-tablas-bgp-hijack-de-mi.html (Histórico de tablas BGP)

https://labs.ripe.net/Members/Paul_P_/content-serving-roas-rpsl-route-objects

http://bgpmon.net/blog/?p=414

miércoles, 7 de septiembre de 2011

Utizando Netem. Simulando escenarios de red. Ejemplos de tc/netem

Problema:

Deseo simular algunos escenarios de red.

a) Simular en un salto satelital

b) Simular perdida de paquetes

Lo anterior es de mucha utilidad porque permite probar escenarios -casi reales-. Se pueden probar aplicaciones y conocer como se comportan ante una alta tasa de pérdida de paquetes y/o ante altos tiempos de respuesta. Otra opción es conocer el comportamiento ante pérdidad y/o RTT aleatorios y muchas otras cosas.

Solución:

Netem (Network Emulacion) que permite simular escenarios de red muy tipicos en redes WAN, MAN y Satelitales.

Netem es controlado con el comando tc que es parte de iproute2

Ejemplos:

a) Simular el Round Trip Time de un salto satelital (550 ms):

# tc qdisc add dev eth0 root netem delay 550ms

Fijense del tiempo del ping antes y durante el comando (salto del 10 al 11):

[root@localhost ~]# ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=53 time=51.7 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=53 time=48.6 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=53 time=50.9 ms

64 bytes from 8.8.8.8: icmp_seq=4 ttl=53 time=49.8 ms

64 bytes from 8.8.8.8: icmp_seq=5 ttl=53 time=51.8 ms

64 bytes from 8.8.8.8: icmp_seq=6 ttl=53 time=50.4 ms

64 bytes from 8.8.8.8: icmp_seq=7 ttl=53 time=49.9 ms

64 bytes from 8.8.8.8: icmp_seq=8 ttl=53 time=50.6 ms

64 bytes from 8.8.8.8: icmp_seq=9 ttl=53 time=51.1 ms

64 bytes from 8.8.8.8: icmp_seq=10 ttl=53 time=50.6 ms

64 bytes from 8.8.8.8: icmp_seq=11 ttl=53 time=601 ms

64 bytes from 8.8.8.8: icmp_seq=12 ttl=53 time=600 ms

64 bytes from 8.8.8.8: icmp_seq=13 ttl=53 time=601 ms

64 bytes from 8.8.8.8: icmp_seq=14 ttl=53 time=600 ms

64 bytes from 8.8.8.8: icmp_seq=15 ttl=53 time=600 ms

64 bytes from 8.8.8.8: icmp_seq=16 ttl=53 time=600 ms

b) Simular una red WAN con tiempos de mayor variación (de 100 ms - 10 ms) de manera aleatoria:

# tc qdisc change dev eth0 root netem delay 100ms 10ms

64 bytes from 8.8.8.8: icmp_seq=60 ttl=53 time=49.3 ms

64 bytes from 8.8.8.8: icmp_seq=61 ttl=53 time=50.5 ms

64 bytes from 8.8.8.8: icmp_seq=62 ttl=53 time=59.6 ms

64 bytes from 8.8.8.8: icmp_seq=63 ttl=53 time=50.7 ms

64 bytes from 8.8.8.8: icmp_seq=64 ttl=53 time=49.6 ms

64 bytes from 8.8.8.8: icmp_seq=65 ttl=53 time=143 ms

64 bytes from 8.8.8.8: icmp_seq=66 ttl=53 time=152 ms

64 bytes from 8.8.8.8: icmp_seq=67 ttl=53 time=157 ms

64 bytes from 8.8.8.8: icmp_seq=68 ttl=53 time=153 ms

64 bytes from 8.8.8.8: icmp_seq=69 ttl=53 time=159 ms

64 bytes from 8.8.8.8: icmp_seq=70 ttl=53 time=155 ms

c) Simular perdida % de paquetes:

# tc qdisc change dev eth0 root netem loss 0.1%

El comando anterior ocasiona una pérdida de 1/1000 paquetes descartados de manera aleatoria

Más opciones:

Existen muchas otras opciones como:

a) Duplicar paquetes

# tc qdisc change dev eth0 root netem duplicate 9%

b) Corromper (dañar) un paquete:

# tc qdisc change dev eth0 root netem corrupt 0.1%

Mas información:

http://www.linuxfoundation.org/collaborate/workgroups/networking/netem

http://www.cyberciti.biz/faq/linux-traffic-shaping-using-tc-to-control-http-traffic/

Deseo simular algunos escenarios de red.

a) Simular en un salto satelital

b) Simular perdida de paquetes

Lo anterior es de mucha utilidad porque permite probar escenarios -casi reales-. Se pueden probar aplicaciones y conocer como se comportan ante una alta tasa de pérdida de paquetes y/o ante altos tiempos de respuesta. Otra opción es conocer el comportamiento ante pérdidad y/o RTT aleatorios y muchas otras cosas.

Solución:

Netem (Network Emulacion) que permite simular escenarios de red muy tipicos en redes WAN, MAN y Satelitales.

Netem es controlado con el comando tc que es parte de iproute2

Ejemplos:

a) Simular el Round Trip Time de un salto satelital (550 ms):

# tc qdisc add dev eth0 root netem delay 550ms

Fijense del tiempo del ping antes y durante el comando (salto del 10 al 11):

[root@localhost ~]# ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=53 time=51.7 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=53 time=48.6 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=53 time=50.9 ms

64 bytes from 8.8.8.8: icmp_seq=4 ttl=53 time=49.8 ms

64 bytes from 8.8.8.8: icmp_seq=5 ttl=53 time=51.8 ms

64 bytes from 8.8.8.8: icmp_seq=6 ttl=53 time=50.4 ms

64 bytes from 8.8.8.8: icmp_seq=7 ttl=53 time=49.9 ms

64 bytes from 8.8.8.8: icmp_seq=8 ttl=53 time=50.6 ms

64 bytes from 8.8.8.8: icmp_seq=9 ttl=53 time=51.1 ms

64 bytes from 8.8.8.8: icmp_seq=10 ttl=53 time=50.6 ms

64 bytes from 8.8.8.8: icmp_seq=11 ttl=53 time=601 ms

64 bytes from 8.8.8.8: icmp_seq=12 ttl=53 time=600 ms

64 bytes from 8.8.8.8: icmp_seq=13 ttl=53 time=601 ms

64 bytes from 8.8.8.8: icmp_seq=14 ttl=53 time=600 ms

64 bytes from 8.8.8.8: icmp_seq=15 ttl=53 time=600 ms

64 bytes from 8.8.8.8: icmp_seq=16 ttl=53 time=600 ms

b) Simular una red WAN con tiempos de mayor variación (de 100 ms - 10 ms) de manera aleatoria:

# tc qdisc change dev eth0 root netem delay 100ms 10ms

64 bytes from 8.8.8.8: icmp_seq=60 ttl=53 time=49.3 ms

64 bytes from 8.8.8.8: icmp_seq=61 ttl=53 time=50.5 ms

64 bytes from 8.8.8.8: icmp_seq=62 ttl=53 time=59.6 ms

64 bytes from 8.8.8.8: icmp_seq=63 ttl=53 time=50.7 ms

64 bytes from 8.8.8.8: icmp_seq=64 ttl=53 time=49.6 ms

64 bytes from 8.8.8.8: icmp_seq=65 ttl=53 time=143 ms

64 bytes from 8.8.8.8: icmp_seq=66 ttl=53 time=152 ms

64 bytes from 8.8.8.8: icmp_seq=67 ttl=53 time=157 ms

64 bytes from 8.8.8.8: icmp_seq=68 ttl=53 time=153 ms

64 bytes from 8.8.8.8: icmp_seq=69 ttl=53 time=159 ms

64 bytes from 8.8.8.8: icmp_seq=70 ttl=53 time=155 ms

c) Simular perdida % de paquetes:

# tc qdisc change dev eth0 root netem loss 0.1%

El comando anterior ocasiona una pérdida de 1/1000 paquetes descartados de manera aleatoria

Más opciones:

Existen muchas otras opciones como:

a) Duplicar paquetes

# tc qdisc change dev eth0 root netem duplicate 9%

b) Corromper (dañar) un paquete:

# tc qdisc change dev eth0 root netem corrupt 0.1%

Mas información:

http://www.linuxfoundation.org/collaborate/workgroups/networking/netem

http://www.cyberciti.biz/faq/linux-traffic-shaping-using-tc-to-control-http-traffic/

miércoles, 17 de agosto de 2011

Crear un archivo de determinado tamaño en Linux

Hola todos, este es un post sencillo pero quizás muy util

Introduccion:

Deseo crear un archivo de un tamaño especifico en linux

Comando:

Para crear un archivo de..., digamos 5 Megabytes:

Formula:

(10*1024*1024=5242880 bytes). Esto quiere decir que 5 MB en bytes son: 5242880

El comando a ejecutar es:

$ dd if=/dev/zero of=archivo_5MB bs=5242880 count=1

Importante, si intentas utilizar el device if (input file) /dev/null NO SIRVE, el tamaño resultante del archivo será 0.

1+0 records in

1+0 records out

5242880 bytes (10 MB) copied, 0.392 s, 33.6 MB/s

Luego has un "ls -l" y revisa el tamaño del archivo.

Introduccion:

Deseo crear un archivo de un tamaño especifico en linux

Comando:

Para crear un archivo de..., digamos 5 Megabytes:

Formula:

(10*1024*1024=5242880 bytes). Esto quiere decir que 5 MB en bytes son: 5242880

El comando a ejecutar es:

$ dd if=/dev/zero of=archivo_5MB bs=5242880 count=1

Importante, si intentas utilizar el device if (input file) /dev/null NO SIRVE, el tamaño resultante del archivo será 0.

1+0 records in

1+0 records out

5242880 bytes (10 MB) copied, 0.392 s, 33.6 MB/s

Luego has un "ls -l" y revisa el tamaño del archivo.

Suscribirse a:

Entradas (Atom)

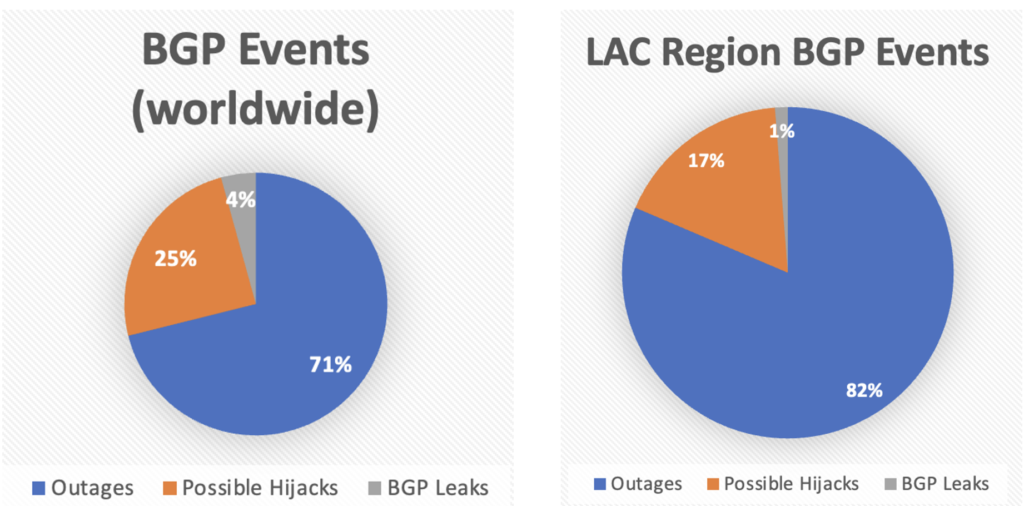

BGP Stream: un año de análisis sobre incidentes BGP

BGP Stream: un año de análisis sobre incidentes BGP 04/03/2024 Por Alejandro Acosta , Coordinador de I+D en LACNIC LACNIC presenta la prim...

-

Debido al crecimiento moderado que ha tenido el presente blog se me ocurrió añadir/integrar las estadisticas de google analytics a mi blog. ...

-

Introduccion: En algunas ocasiones es necesario "bajar" o deshabilitar iptables en nuestro Linux, el procedimiento depende de...

-

Saludos, Lo primero que debemos de hacer para quitar el stacking entre los switches es desconectar los cables Stack que los unen.... Es buen...